העימות בין רוסיה לאוקראינה אינו מתחולל רק בשדות הקרב אלא גם בחזית הסייבר, שבה ממשלות, קבוצות האקרים ובעלי אינטרסים שונים מנסים להוציא לפועל את תוכניותיהם. במאמר זה חוקרי צוות נאוטילוס מאקווה סקיוריטי, המפתחת פתרונות אבטחת מידע לסביבות הענן, מנתחים מספר דוגמאות להתקפות הסייבר שהתרחשו כחלק מהעימות הנוכחי וסוקרים את השיטות המשמשות את התוקפים ואת השפעתן.

לוחמת סייבר רוסית: נוזקת Wiper

למערכה הצבאית קדמה מתקפת סייבר מתוחכמת שיזמה רוסיה נגד ארגונים אוקראינים רבים. היא כללה נוזקות הרסניות ביותר המכונות IsaacWiper ו-HermeticWizard, שהן גרסאות חדשות של הנוזקה Wiper. כך, לצד המערכה הצבאית, בוצעה מתקפת סייבר כדי להשפיע על העימות גם במרחב הווירטואלי.

הנוזקה הותקנה במאות מכונות דיגיטליות שונות באוקראינה, ולהן קדמו גל של התקפות שמטרתן השבתת השירות של אותן המכונות (DDoS). נוזקות ה-Wiper החדשות יכולות להשחית את הנתונים במכונה ובכך להשבית אותה. לנוזקה ישנו מנגנון "תולעת" המאפשר להתפשט על פני רשת מקומית במטרה להדביק מכונות נוספות, ובנוסף יכולה הנוזקה גם לבצע מתקפת כופר ולהצפין קבצים של המכונה שנפגעה.

ככל שידוע עד כה לחוקרי אקווה סקיוריטי, מתקפת הנוזקה החדשה הזו מכוונת רק למערכות Windows. על פי מחקר פנימי של צוות נאוטילוס, צוות המחקר של אקווה סקיוריטי, רוב הסביבות המקומיות בענן (96%) הן מבוססות לינוקס. לכן מסתמן כי נוזקת Wiper מהווה סיכון נמוך עבור סביבות ענן. עם זאת, מערך לוחמת הסייבר של רוסיה עשוי לכלול כלים דומים המתוכננים לתקיפת סביבות לינוקס.

ההאקרים-האקטיביסטים נכנסים לתמונה

עם הסלמת העימות בין רוסיה לאוקראינה, הוא החל למשוך את תשומת לבם של קבוצות האקרים גלובליות כגון תנועת ההאקרים-האקטיביסטים אנונימוס. אנונימוס מבצעת באופן קבוע מתקפות סייבר שמטרתן תמיכה באידיאלים החברתיים והפוליטיים שלה, כמו גם נגד ממשלות ומשאביהן. במקרה זה, אנונימוס הכריזה על מלחמת סייבר נגד רוסיה וקראה להאקרים ברחבי העולם לתקוף מערכות של ממשלת רוסיה וארגונים רוסיים.

טכנולוגיות ענן המשמשות בלוחמת סייבר

ההתקפות משכו את תשומת הלב של צוות נאוטילוס, שעקב אחר האירועים האחרונים לצורך סקירה כללית של התקפות הסייבר שהתרחשו. הצוות אסף נתונים ממאגרים שמכילים קוד פתוח וכלים שמטרתם לתקוף כל אחד מהצדדים.

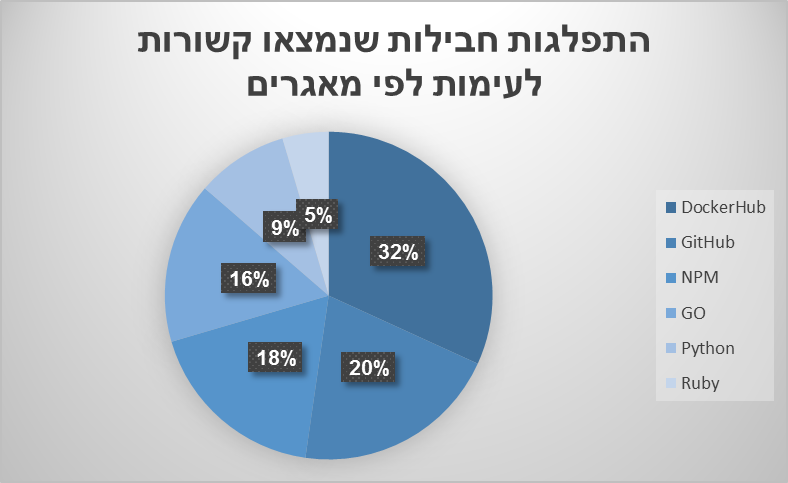

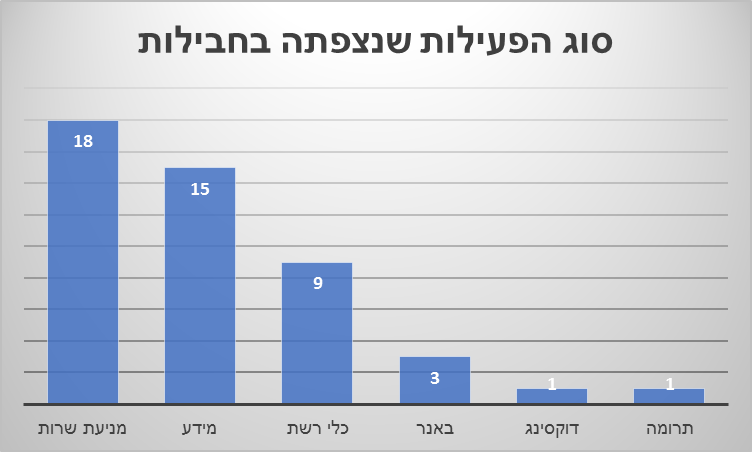

בין המאגרים, ניתחו קבצי התקנה של Docker ב-Docker Hub וכן ספריות קוד וחבילות תוכנה פופולריות כגון PyPI, NPM ו-Ruby. ביצעו חיפוש לשמות ספציפיים ותוויות טקסט שקראו לפעולה אקטיבית נגד כל צד וחקרו את סוגי הפעילויות במקורות ציבוריים אלה.

כ-40% מהחבילות שבחנו היו קשורות לפעילויות מניעת שירות (DoS) שמטרתן לשבש את תעבורת הרשת של שירותים מקוונים. מאגרים ציבוריים אחרים סיפקו הן מידע לאזרחים אוקראינים ורוסים והן כלים לחסימת רשתות משתמשים מאזור העימות. בנוסף, הבחינו בצוות נאוטילוס גם בחבילות קוד שמציעות לבעלי אתרי אינטרנט להוסיף לאתר שלהם באנר שמביע תמיכה באוקראינה. יתר על כן, היו מקורות שהציעו פעולת "דוקסינג" (Doxing), חשיפה פומבית של מידע אישי של בעלי תפקידים בכירים. משאב נוסף שנבחן אסף תרומות עבור אזרחים אוקראינים.

ניתוח קבצי התקנה (container images) ב-Docker Hub

בשלב הבא, החוקרים בצוות ניתחו את קבצי ההתקנה "abagayev/stop-russia:latest" ו"erikmnkl/stoppropaganda:latest", שהועלו ל-Docker Hub. הסיבה העיקרית לבחינת קבצים אלו הייתה שביחד הם הגיעו ליותר מ-150,000 הורדות.

קבצי התקנה אלה הכילו הוראות הפעלה ואת קוד המקור ב-GitHub, כולל רשימה של מטרות עם כתובות של אתרי אינטרנט רוסיים. בין היתר, ההנחיות הסבירו כיצד ליזום מתקפה ואילו כלים יש להוריד, ואפשרו לאנשים ללא רקע טכנולוגי ליזום מתקפות בעצמם.

כפי שניתן לראות, המאגרים שיחקו תפקיד משמעותי בעימות הווירטואלי המתמשך, ומה שסייע לכך הם הכלים בסביבת הענן, שזמינים באופן נרחב עבור קהל פחות טכני. הדבר מראה לנו שוב שבימינו, לא צריך להיות האקר מיומן כדי לקחת חלק במלחמת סייבר.

כדי לנתח את קבצי ההתקנה שלעיל, בצוות נאוטילוס סרקו אותם באמצעות סורק האיומים הדינמיים (DTA) של Aqua. הסורק הריץ את קבצי ההתקנה בסביבה ייעודית מאובטחת (Sandbox), באופן שסיפק תובנות על כלים אלה והשפעתם.

- קובץ ההתקנה "abagayev/stop-russia:latest" מכיל כלי התקפת DoS המכוון לנתונים פיננסיים ולספקי שירותים ברוסיה.

- קובץ ההתקנה "erikmnkl/stoppropaganda:latest" מכיל כלי התקפת DDoS, אשר עושה שימוש בפרוטוקול TCP באמצעות בקשות חיבור מרובות. הכלי משמש כדי ליזום התקפה על ספקי שירות מרובים ברוסיה.

- שני קבצי ההתקנה כללו גם כלי תקיפה שיוזמים התקפות מסוג הצפת DNS נגד בנקים רוסיים, המבוצעות ע"י שליחת מספר גדול של בקשות DNS בפורט 53, באמצעות פרוטוקול UDP.

ניתוח התקפות בפועל

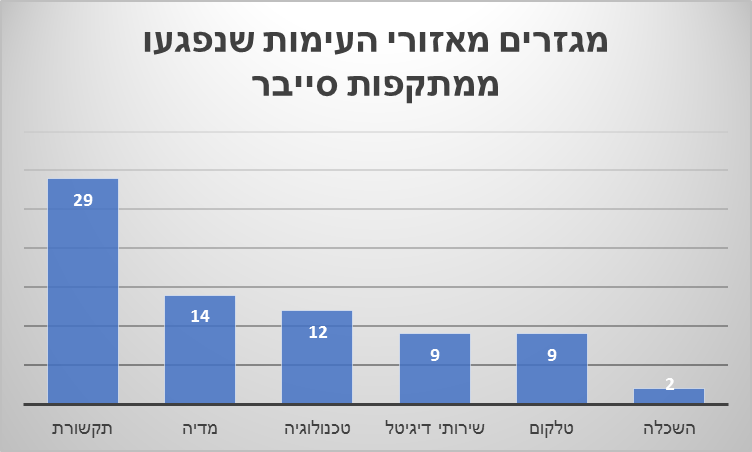

כחלק ממאמצי המחקר של צוות נאוטילוס, החוקרים טומנים באופן קבוע "מלכודות דבש", כלומר יישומי ענן עם הגדרות שגויות על בסיס Docker ו-Kubernetes או יישומים נפוצים אחרים כגון מסדי נתונים שמטרתם להתחקות אחר פעולות התוקפים. צוות נאוטילוס ניתח את הנתונים שנרשמו במלכודות הדבש שלהם עם התמקדות בהתקפות DDoSואספו כתובות IP שהיו שייכות לרוסיה ולאוקראינה בלבד.

על סמך הנתונים שנצברו במלכודות הדבש, נמצא כי 84% מהיעדים היו קשורים לכתובות IP ברוסיה ורק 16% לכתובות באוקראינה. פילוח מגזרי נוסף של נתוני המטא הארגוניים המקושרים לכתובות ה-IP מראה שארגוני רשת ותקשורת היו המטרות העיקריות וספגו את מרבית המתקפות.

"הממצאים שלנו מדגישים את התפקיד המשמעותי שתחום הסייבר יכול למלא בעימות גיאופוליטי מודרני", משתפת ניצן יעקב, אנליסטית סייבר ב-"נאוטילוס", צוות המחקר של אקווה סקיוריטי, "ככל שהטכנולוגיה מתקדמת, שחקני איום מנוסים יכולים ליצור ולהפיץ כלים אוטומטיים פשוטים שמאפשרים לאנשים פחות מיומנים להשתתף במלחמת סייבר. התקדמות זו מאפשרת גם ליחידים ולקבוצות האקרים מאורגנות להשפיע על העימות תוך שימוש בידע ובמשאבים שלהם. אנו יכולים לראות כיצד טכנולוגיות מתפתחות הופכות לרלוונטיות ובעלות השפעה על מאמצים אלו. "

אודות אקווה סקיוריטי

אקווה סקיוריטי (Aqua Security) היא החברה המובילה בתחום אבטחת סביבות Cloud Native. אקווה מספקת לארגונים את החופש ליצור חדשנות ולנהל את הארגון שלהם עם מינימום תקלות. פלטפורמת אבטחת ה-Cloud Native של אקווה מספקת מניעה, זיהוי ותגובה אוטומטית לכל אורך מחזור חיי היישומים במטרה לאבטח תשתיות ענן ויישומים הפועלים בענן. לקוחות אקווה הם הארגונים הגדולים בעולם בענפים כגון: בנקים, חברות ביטוח, ממשל, שירותים פיננסים, מדיה, ייצור וקמעונאות. הפלטפורמה של אקווה מאבטחת מגוון רחב של סביבות ענן ציבורי ופרטי: קונטיינרים, serverless ומכונות וירטואליות בענן. אקווה, אשר הוקמה בשנת 2015, מעסיקה למעלה מ- 500 עובדים, מתוכם כמחצית במטה החברה ומרכז הפיתוח בישראל.

למידע נוסף בקרו ב- www.aquasec.com ועקבו אחרינו twitter.com/AquaSecTeam.

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל