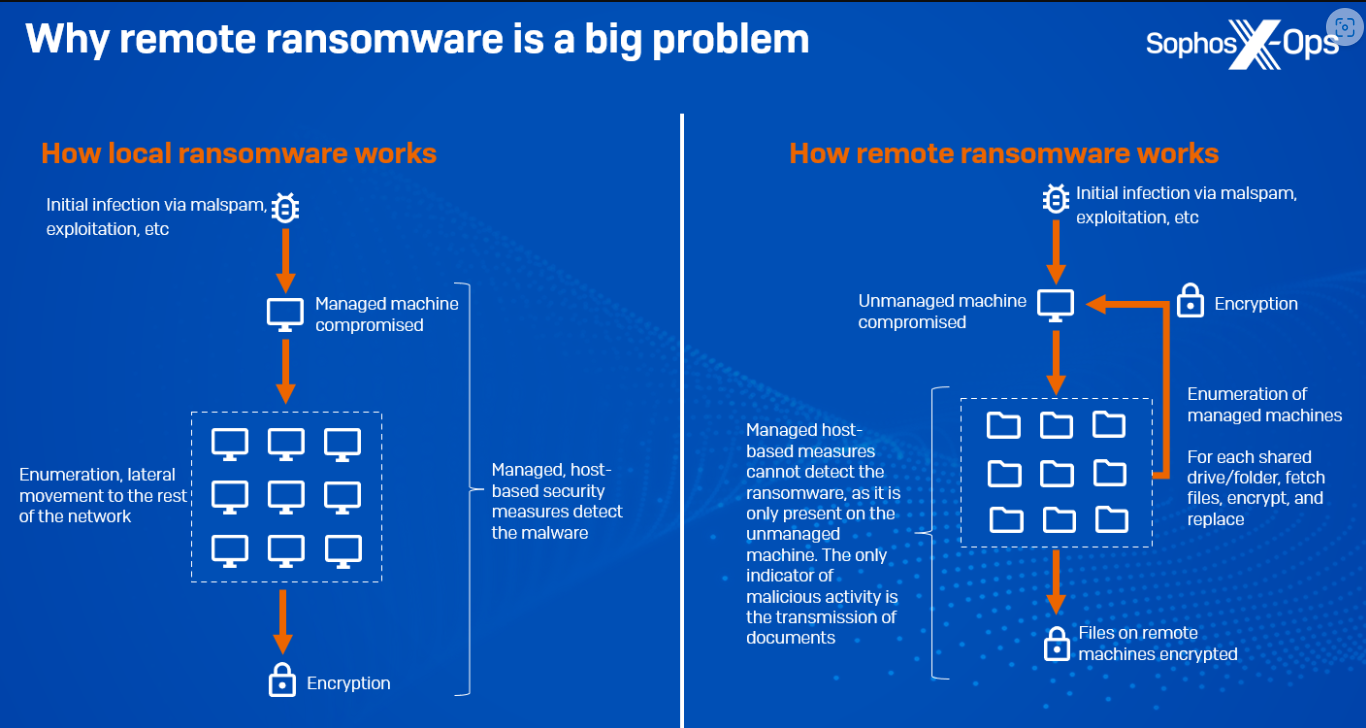

אוקספורד, בריטניה – סופוס, חברת אבטחת המידע והסייבר המובילה, פרסמה היום מחקר תחת הכותרת "CryptoGuard: An Asymmetric Approach to the Ransomware Battle" שמצא כי חלק מקבוצות הכופר הפעילות והפוריות ביותר, כולל Akira, ALPHV/BlackCat, LockBit, Royal, ו- Black Basta, מפעילות בכוונת מכוון הצפנה מרחוק במסגרת המתקפות שלהן. במתקפות הצפנה מרחוק, הידועות גם בשם "כופר מרחוק", מתמקדים פושעי הסייבר בניצול של נקודות קצה חלשות ולא מוגנות – או מוגנות פחות – כדי להצפין נתונים במכשירים המחוברים לאותה רשת.

על פי נתוניSophos CryptoGuard , זוהתה עלייה של 62% בהתקפות הצפנה מרחוק מ-2022. CryptoGuard , הטכנולוגיה הייחודית של סופוס נגד תוכנות כופר, מנטרת את ההצפנה הזדונית של קבצים ומספקת יכולות הגנה ושחזור מיידים, כולל כאשר תוכנת הכופר עצמה לא מופיעה על מארח מוגן. CryptoGuard מהווה קו הגנה אחרון בהגנת השכבות על נקודות הקצה של סופוס והיא מופעלת רק כאשר תוקף מפעיל אותה בהמשך שרשרת ההתקפה.

"לחברות יש אלפי מחשבים מחוברים לרשת שלהן, ועם תוכנות כופר מרחוק, כל מה שצריך זה מכשיר אחד לא מוגן מספיק כדי לסכן את הרשת כולה. התוקפים יודעים זאת, אז הם מחפשים את נקודת התורפה האחת – ולרוב החברות יש לפחות אחת. הצפנה מרחוק תמשיך להיות בעיה נצחית לחברות וארגונים, ובהתבסס על הנתונים שראינו, שיטת ההתקפה הזו רק מתגברת בהתמדה", אמר מארק לומן, סגן נשיא לחקר איומים בסופוס.

מכיוון שסוג תקיפה זה כרוך בהצפנת קבצים מרחוק, שיטות הגנה מסורתיות נגד תוכנות כופר הנפרסות במכשירים מרוחקים אינן "רואות" את הקבצים הזדוניים או את פעילותם, ולא מצליחות להגן עליהם מפני הצפנה לא מורשית ואובדן נתונים אפשרי. טכנולוגיית Sophos CryptoGuardנוקטת בגישה שונה לעצירת תוכנות כופר מרחוק – ניתוח התוכן של קבצים במטרה לראות אם נתונים כלשהם הוצפנו וכך לזהות פעילות של תוכנות כופר במכשיר כלשהו ברשת, גם אם אין נוכחות של תוכנה זדונית במכשיר.

בשנת 2013 היתה CryptoLocker תוכנת הכופר הראשונה שהשתמשה בהצפנה מרחוק עם הצפנה אסימטרית, הידועה גם כ-public-key cryptography. מאז, תוקפים הצליחו להרחיב מאוד את השימוש בתוכנות כופר, עקב פערי אבטחה מתמשכים בארגונים בעולם והופעת המטבעות הקריפטוגרפיים.

"כאשר לפני עשר שנים הבחנו לראשונה ב-CryptoLocker מנצל את ההצפנה מרחוק, חזינו שהטקטיקה הזו הולכת להפוך לאתגר משמעותי באבטחת סייבר. פתרונות אחרים מתמקדים באיתור קבצים בינאריים זדוניים או ביצוע. במקרה של הצפנה מרחוק, התוכנה הזדונית והביצוע נמצאים במחשב אחר (לא מוגן) מזה שבו נמצאים הקבצים המוצפנים. הדרך היחידה לעצור את זה היא לצפות בקבצים ולהגן עליהם. זו הסיבה שיצרנו אתCryptoGuard ", אמר לומן.

"CryptoGuard לא מנסה לאתר תוכנות כופר; במקום זאת, היא מתמקדת ביעדים העיקריים – הקבצים. זוהי בדיקה מתמטית הנעשית על מסמכים ומזהה סימנים של מניפולציה והצפנה. חשוב לציין כי אסטרטגיה אוטונומית זו אינה תלויה באינדיקציות כמו פריצה, חתימות איומים, בינה מלאכותית, חיפושי ענן או ידע מוקדם כדי להיות יעילה. על ידי התמקדות בקבצים, נוכל לשנות את מאזן הכוחות בין התוקפים והמגינים. אנו מגדילים כך את העלות והמורכבות עבור התוקפים ומחלישים את כוחם להצפין בהצלחה נתונים, כך שהם ינטשו את מטרותיהם. זהו חלק מאסטרטגיית גישת ההגנה האסימטרית שלנו.

"מתקפות כופר מרחוק הן בעיה משמעותית לארגונים, והן תורמות לאריכות החיים של תוכנות הכופר באופן כללי. בהתחשב בכך שקריאת נתונים דרך חיבור רשת איטית יותר מאשר דיסק מקומי, ראינו תוקפים כמו LockBit ו-Akira מצפינים אסטרטגית רק חלק קטן מכל קובץ. זוהי גישה ששואפת למקסם את המתקפה בזמן מינימלי, ולצמצם עוד יותר את החלון שמאפשר למגנים להבחין במתקפה ולהגיב. הגישה של סופוס עוצרת הן את ההתקפות מרחוק והן את אלה שמצפינות רק 3% מהקובץ. בצורה כזאת, יוכלו ארגונים להגן על עצמם כראוי".

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל