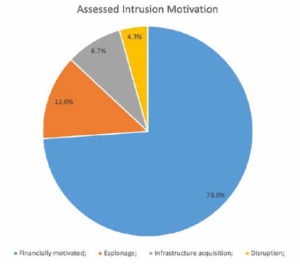

לפי ממצאי הדוח, כ-74% מתקריות האבטחה נגרמו על ידי פשעי סייבר ממניעים פיננסיים

פורטינט® (נאסד"ק: FTNT), מובילה עולמית באבטחת סייבר המניעה את האיחוד בין ביצועי תקשורת ואבטחה, פרסמה את ממצאי דוח מפת האיומים הגלובלי החצי-שנתי של FortiGuard Labs, גוף מודיעין האיומים והמחקר של החברה. מפת האיומים ושטח התקיפה של הארגונים משתנים ללא הרף והיכולת של פושעי הסייבר לתכנן ולהתאים את הטכניקות שלהם כך שיתאימו לסביבה מתפתחת זו ממשיכה להוות סיכון משמעותי לחברות בכל הגדלים, התעשיות והאזורים הגיאוגרפיים. הדוח מתבסס על המודיעין השיתופי של FortiGuard Labs, אשר נלקח ממערך החיישנים הרחב של פורטינט, האוסף מיליארדים של אירועי אבטחה אשר נצפו ברחבי העולם במהלך המחצית השנייה של 2022.

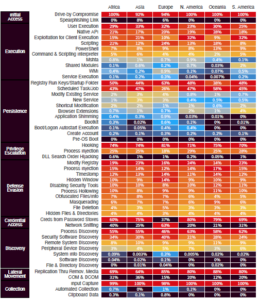

כמו כן, הדוח של FortiGuard Labs משתמש במודל העבודה של MITRE ATT&CK לסיווג השיטות והטכניקות של פושעי הסייבר כדי לתאר באילו דרכים גורמי האיום מתמקדים בנקודות תורפה, בונים תשתית זדונית ומנצלים את המטרות שלהם. הדוח מתייחס לנקודות מבט גלובליות ואזוריות ולמגמות איומים המשפיעות על סביבות ה-IT וה-OT. להלן ממצאי הדוח העיקריים:

התפשטות רחבה של תוכנות מחיקה זדוניות הרסניות דמויות-APT

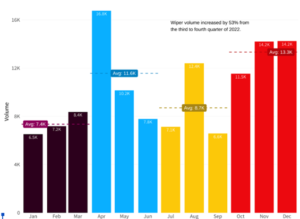

ניתוח של נתוני תוכנות מחיקה זדוניות חושף מגמה לפיה פושעי הסייבר משתמשים בקביעות בטכניקות תקיפה הרסניות נגד המטרות שלהם. הניתוח מראה כי היעדר הגבולות באינטרנט מאפשר לתוקפים להגדיל בקלות את סוגי המתקפות שלהם, מה שמתאפשר במידה רבה על ידי מודל פשיעת סייבר-כשירות (Cybercrime-as-a-Service).

בתחילת 2022, חוקרי FortiGuard Labs דיווחו על נוכחותן של מספר תוכנות מחיקה (Wiper) חדשות שהתגלו במקביל למלחמה בין רוסיה ואוקראינה. בהמשך השנה, תוכנות המחיקה התרחבו למדינות אחרות, מה שהביא לעלייה של 53% בפעילות התוכנות מהרבעון השלישי לרבעון הרביעי בלבד. בעוד כי חלק מפעילות זו התאפשרה על ידי תוכנות מחיקה זדוניות אשר ייתכן כי פותחו ונפרסו תחילה על ידי גורמים מדיניים סביב המלחמה, הן אומצו גם על ידי קבוצות של פושעי סייבר והתפשטו מעבר ליבשת אירופה. בהתבסס על היקף הפעילות אשר תועד ברבעון הרביעי של 2022, לא נראה כי המסלול של תוכנות המחיקה הולך להיעצר בזמן הקרוב, מה שאומר שארגונים עדיין מהווים מטרה פוטנציאלית, גם אלו שלא נמצאים באוקראינה או במדינות השכנות.

מיפוי הפגיעויות חושף את נקודות התורפה באזורים המסוכנים שיש להתייחס אליהן

ניתוח מגמות של פרצות מסייע להראות אילו יעדי תקיפה מעניינים את פושעי הסייבר בחיפושם אחר מתקפות עתידיות ובאילו יעדים הם מתמקדים בצורה אקטיבית. חוקרי FortiGuard Labs מסתמכים על ארכיון נרחב של נקודות תורפה ידועות ובאמצעות העשרת הנתונים, החוקרים הצליחו לזהות נקודות תורפה המנוצלות באופן אקטיבי בזמן אמת ולמפות אזורים בהם יש סיכון פעיל לאורך שטח התקיפה.

במחצית השנייה של 2022, פחות מ-1% מסך כל נקודות התורפה אשר התגלו בארגון גדול מאוד היו על נקודות קצה ונתונות בצורה אקטיבית תחת מתקפה, מה שמספק למנהלי אבטחת המידע נראות ברורה בנוגע לאזור הסיכון שאותו הם צריכים לשים בעדיפות גבוהה כדי למזער את הסיכון לארגון והמקומות שיש למקד בהם את מאמצי התיקון שלהם.

מניעים פיננסיים הביאו לרמות שיא של פשיעת סייבר ומתקפות כופר

צוות התגובה לתקריות (IR) של FortiGuard Labs מצא כי פשעי סייבר ממניעים פיננסיים גרמו למספר הגבוה ביותר של תקריות אבטחה (73.9%), כאשר במקום השני והמרוחק נמצא ריגול (13%). בכל שנת 2022, ב-82% ממקרי פשיעת הסייבר ממניעים פיננסיים היה מעורב שימוש במתקפות כופר או סקריפטים זדוניים, מה שמעיד על כך כי איום מתקפות הכופר הגלובלי נותר בעינו ללא כל עדות להאטה, זאת הודות לפופולריות הגוברת של כופר-כשירות (Ransomware-as-a-Service) ברשת האפלה.

לפי ממצאי הדוח, היקף מתקפות הכופר עלה ב-16% מהמחצית הראשונה של 2022. מתוך 99 משפחות מתקפות הכופר שנבחנו, 5 המשפחות המובילות היוו כ-37% מכלל פעילות מתקפות הכופר במחצית השנייה של 2022, כאשר מתקפת הכופר הזדונית GandCrab אשר הופיעה ב-2018, הייתה בראש הרשימה. אם כי הפושעים מאחורי GandCrab הודיעו שהם פורשים לאחר שהרוויחו מעל ל-2 מיליארד דולר, היו חזרות רבות של המתקפה במהלך התקופה הפעילה שלה. ייתכן כי המורשת הארוכה של קבוצת הפשיעה הזאת עדיין מונצחת או שפושעים אחרים בונים, משנים או משיקים מחדש את הקוד שלה, מה שמדגיש את החשיבות של שיתופי פעולה גלובליים בין כל סוגי הארגונים כדי לפרק לצמיתות את הפעילות הפלילית.

שימוש חוזר בקוד זדוני מדגים את התושייה של התוקפים

פושעי הסייבר הם יזמים מטבעם ותמיד מחפשים למקסם את ההשקעות והידע הקיימים כדי להפוך את מאמצי התקיפה שלהם ליעילים ורווחיים יותר. שימוש חוזר בקוד היא דרך יעילה ומשתלמת עבורם להתבסס על תוצאות מוצלחות תוך ביצוע שינויים חוזרים ונשנים כדי להתאים את המתקפות שלהם ולהתגבר על מכשולים הגנתיים.

כאשר חוקרי FortiGuard Labs ניתחו את התוכנות הזדוניות השכיחות ביותר במחצית השנייה של 2022, רוב המקומות הראשונים היו שייכים לתוכנות זדוניות בנות למעלה משנה. החוקרים בחנו גרסאות שונות של Emotet כדי לנתח את הנטייה שלהן להשאיל ולעשות שימוש חוזר בקוד. המחקר של החוקרים גילה כי תוכנת Emotet עברה יצירה משמעותית מחדש עם גרסאות שהתפצלו ל-6 "זנים" שונים של תוכנות זדוניות. מכאן שפושעי הסייבר לא רק הופכים את האיומים לאוטומטיים, אלא גם משפרים את הקוד באופן אקטיבי כדי להפוך אותו ליעיל אף יותר.

תחייה מחודשת של בוטנטים ישנים מדגימה את החוסן של שרשראות האספקה של התוקפים

פושעי הסייבר ממנפים גם תשתית קיימת ואיומים ישנים יותר כדי למקסם את ההזדמנויות שלהם. כאשר בחנו את שכיחות איומי הבוטנטים, חוקרי FortiGuard Labs גילו כי הרבה מהבוטנטים המובילים הם לא חדשים. לדוגמה, הבוטנט Morto, אשר נצפה לראשונה ב-2011, הגיח שוב בסוף 2022. בוטנטים אחרים כמו Mirai ו-Gh0st.Rat ממשיכים להיות נפוצים בכל האזורים הגיאוגרפיים. באופן מפתיע, מבין 5 הבוטנטים שנבחנו, רק RotaJariko הוא מהעשור האחרון.

למרות שיש נטייה לשכוח מאיומים ישנים יותר, ארגונים בכל המגזרים מוכרחים להמשיך לשמור על ערנות. הבוטנטים ה"עתיקים" הללו עדיין מאוד יעילים ולכן, ממשיכים להיות נפוצים. פושעי סייבר בעלי תושייה ימשיכו למנף תשתית בוטנטים קיימת ולפתח אותה לגרסאות עקשניות יותר באמצעות טכניקות ייחודיות, אשר יספקו להם החזר על השקעה. במחצית השנייה של 2022, מטרות משמעותיות של Mirai כללו ספקי שירותים מנוהלים (MSSP), חברות טלקום ותעשיית הייצור, הידועה בשל הטכנולוגיה התפעולית (OT) הנרחבת שלה. פושעי הסייבר עושים מאמץ מרוכז להתמקד בתעשיות הללו באמצעות שיטות מוכחות.

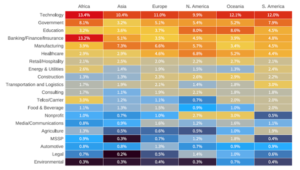

חולשת Log4j עדיין נפוצה ומהווה יעד עבור פושעי הסייבר

אפילו עם כל הפרסום שקיבלה חולשת Log4j בשנת 2021 ובתחילת 2022, ארגונים רבים עדיין לא עדכנו או התקינו את בקרות האבטחה הנחוצות כדי להתגונן מפני אחת מנקודות התורפה הבולטות ביותר בהיסטוריה.

במחצית השנייה של 2022, חולשת Log4j הייתה במקום השני מבחינת פעילות ותועדה בכל רחבי העולם. חוקרי FortiGuard Labs מצאו כי 41% מהארגונים איתרו פעילות של Log4j, מה שמעיד על ההשפעה הרחבה של האיום גם כיום. פעילות המערכת למניעת חדירת (IPS) של Log4j הייתה השכיחה ביותר במגזרי הטכנולוגיה, ממשלה וחינוך, מה שלא מפתיע, בהתחשב בפופולריות של Apache Log4j כתוכנת קוד פתוח.

שינוי האספקה של התוכנות הזדוניות מדגימים את הצורך הדחוף במודעות המשתמשים

ניתוח של אסטרטגיות התוקפים מספק תובנות בעלות ערך בנוגע להתפתחות הטכניקות ושיטות התקיפה כדי להתגונן בצורה טובה יותר מפני תרחישי תקיפה עתידיים. חוקרי FortiGuard Labs בחנו את הפונקציונליות של התוכנות הזדוניות שאותרו בהתבסס על נתוני sandbox כדי לעקוב אחר גישות האספקה הנפוצות ביותר. המידע מתייחס רק לדוגמיות אשר נוטרלו.

בסקירה של 8 הטכניקות והשיטות המובילות שנבחנו ב-sandboxing, השיטה הפופולרית ביותר לקבלת גישה למערכות הארגון בכל האזורים בעולם הייתה drive-by-compromise. לפי שיטה זו, התוקפים מקבלים גישה למערכות כאשר המשתמש גולש באינטרנט וללא כוונה מוריד מטען זדוני על ידי ביקור באתר אינטרנט פרוץ, פתיחה של קובץ זדוני המצורף בדוא"ל או אפילו לחיצה על קישור או חלון קופץ מטעה. האתגר בטכניקת ה-drive-by הוא כי ברגע שהמטען הזדוני יורד למחשב, לרוב כבר מאוחר מידי להימלט מפגיעה, אלא אם כן המשתמש מיישם גישה הוליסטית לאבטחה.

דרק מאנקי, אסטרטג אבטחה בכיר וסמנכ"ל שיתופי פעולה גלובליים ב-FortiGuard Labs, פורטינט, אמר כי, "עבור פושעי הסייבר, שמירה על גישה למערכות והתחמקות מגילוי אלו לא דברים של מה בכך, כאשר הגנות הסייבר בארגונים כיום ממשיכות להתקדם. כדי להתנגד לכך, התוקפים מרחיבים את פעילותם באמצעות טכניקות איסוף מודיעין ופריסה של אלטרנטיבות תקיפה מתוחכמות יותר כדי לאפשר את הניסיונות ההרסניים שלהם באמצעות שיטות איומים דמויי-APT כמו תוכנות מחיקה זדוניות או מטענים מתקדמים אחרים. כדי להתגונן מפני השיטות המתמידות והמתקדמות של פושעי הסייבר, ארגונים צריכים להתמקד במודיעין איומים מתואם שניתן לפעול לפיו בזמן אמת, המבוסס על למידת מכונה והמיושם על כל התקני האבטחה כדי לאתר פעולות זדוניות וליזום פעולת מנע על פני כל שטח התקיפה המורחב".

אודות מעבדות FortiGuard

מעבדות FortiGuard הוא ארגון מודיעין האיומים והמחקר של פורטינט. מטרתו היא לספק ללקוחות פורטינט את מודיעין האיומים הטוב ביותר בתעשייה אשר נועד כדי להגן עליהם מפני פעילות זדונית ומתקפות סייבר מתוחכמות. הארגון מורכב מציידי האיומים, חוקרים, אנליסטים, מהנדסים ומדעני הנתונים בעלי הידע הרב ביותר בתעשייה, אשר עובדים במעבדות מחקר ייעודיות בכל רחבי העולם. המומחים של מעבדות FortiGuard מנטרים בקביעות את שטח התקיפה העולמי, תוך שימוש במיליוני חיישני רשת ומאות שותפים אשר חולקים ביניהם מודיעין איומים. הניתוח והעיבוד של המידע מבוצע באמצעות בינה מלאכותית (AI) וטכנולוגיה חדשנית נוספת כדי לכרות את הנתונים בחיפוש אחר איומים חדשים. מאמצים אלו באים לידי ביטוי במודיעין איומים בעיתוי הנכון ושניתן לפעול לפיו בצורה של עדכון מוצרי האבטחה של פורטינט, מחקר איומים אקטיבי כדי לסייע ללקוחות החברה להבין בצורה טובה יותר את האיומים והתוקפים שהם ניצבים בפניהם ובאמצעות אספקת מודיעין איומים אשר יסייע ללקוחות להבין את מפת האיומים שלהם ולהתגונן מפניה בצורה טובה. למידע נוסף היכנסו לאתר http://www.fortinet.com, בקרו בבלוג של פורטינט או במעבדות FortiGuard.

אודות פורטינט

פורטינט (נאסד"ק: FTNT) הינה כוח מניע בהתפתחות של אבטחת הסייבר והאיחוד בין תקשורת ואבטחה. מטרתנו היא להגן על אנשים, התקנים ונתונים בכל מקום וכיום אנו מספקים אבטחת סייבר בכל מקום שבו תצטרכו, עם חבילת המוצרים המשולבת הגדולה ביותר הכוללת למעלה מ-50 מוצרים ברמה ארגונית. למעלה מחצי מיליון לקוחות בוטחים בפתרונות של פורטינט, אשר הינם בין הפתרונות בעלי הפריסה הרחבה ביותר, מספר הפטנטים הרב ביותר ובעלי התיקוף הרב ביותר בתעשייה. מוסד ההדרכה של פורטינט (Fortinet Training Institute) מהווה את אחת מתוכניות ההדרכה הגדולות והמקיפות ביותר בתעשייה במטרה להנגיש את הדרכות הסייבר והזדמנויות תעסוקה חדשות לכל המעוניין. FortiGuard Labs, גוף מודיעין האיומים והמחקר המובחר של פורטינט, מפתח ומשתמש בטכנולוגיות למידת מכונה ובינה מלאכותית מובילות כדי לספק ללקוחות בקביעות ובזמן הגנה ומודיעין איומים שניתן לפעול לפיו. למידע נוסף היכנסו לאתר http://www.fortinet.com, בקרו בבלוג של פורטינט או ב-FortiGuard Labs.

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל