- הגורמים להתארכות זמן השהייה ברשת הארגונית הם ניצול חולשות האבטחה ProxyLogon ו־ProxyShell והגברת פעילות IABs

- על רקע הירידה שנצפתה בשימוש בפרוטוקול RDP כווקטור תקיפה להשגת גישה לרשת הארגונית מרחוק, נרשמה דווקא עלייה בשימוש בפרוטוקול לצורך לתנועה רוחבית בתוך הרשת המותקפת

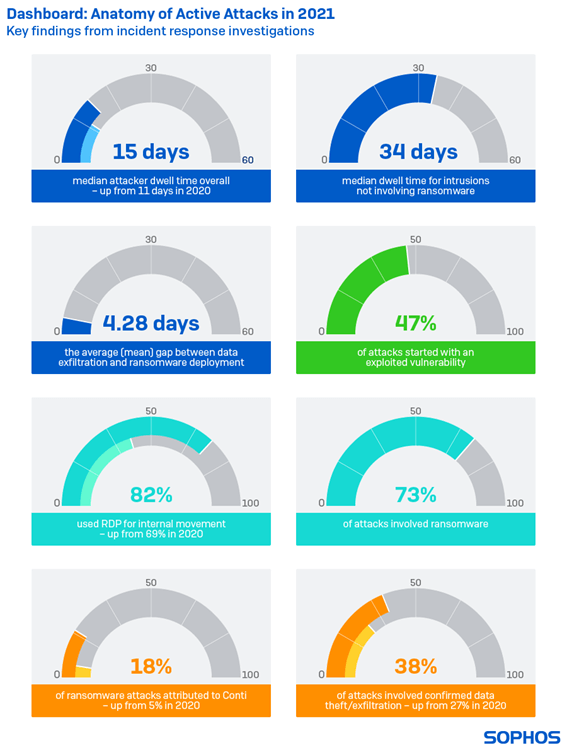

סופוס (Sophos), חברת אבטחת המידע והסייבר המובילה, פרסמה היום את דוח Active Adversary Playbook 2022 ובו פרטים על התנהגות התוקפים במרחב הסייבר כפי שנצפתה במהלך שנת 2021 על ידי צוות התגובה המהירה של סופוס. על פי הממצאים, בשנת 2021 התארך זמן השהייה החציוני ברשת המותקפת בשיעור של 36% מ־11 ימים בשנת 2020 ל־15 ימים בשנת 2021. כמו כן, חושף הדוח את השלכותיהן של חולשות האבטחה ProxyShell בשרתי Microsoft Exchange שסופוס מאמינה כי נוצלו על ידי סוחרי גישה ראשונית (Initial Access Brokers או בקיצור IABs) לפריצה לרשתות ארגוניות ומכירת הגישה לעברייני סייבר אחרים לצורך ביצוע מתקפות משלהם.

"עולם פשיעת הסייבר הופך למגוון מאוד והתפתחו בו התמחויות של ממש. סחר בגישה ראשונית (IAB) הוא מודל עסקי חדש בתחום פשיעת הסייבר שבו פורצים תוקפים לרשת ארגונית, אוספים מידע על הרשת המותקפת, משתילים בה דלת אחורית ואז מוכרים את הגישה לקבוצות העוסקות במתקפות כופרה", מסביר ג'ון שייר, יועץ אבטחה בכיר בסופוס. "מתקפות הסייבר הופכות למתוחכמות, ממוקדות ותכליתיות יותר. כלים ושיטות תקיפה חדשים צצים חדשות לבקרים וארגונים רבים מתקשים לעמוד בקצב. לכן קיימת חשיבות רבה לכך שצוותי אבטחת הסייבר יכירו את שרשרת המתקפה וסימני האזהרה בכל שלב שלה כדי שיוכלו לזהות מתקפות ולנטרלן מוקדם ככל האפשר."

ע

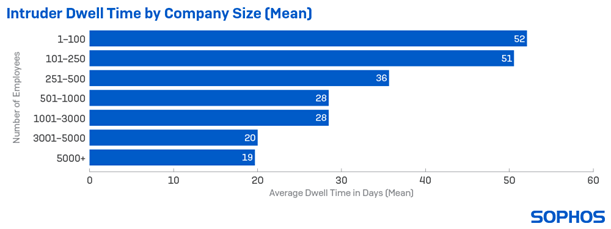

וד נמצא במחקר של סופוס כי זמן השהייה ברשת המותקפת ארוך יותר בארגונים קטנים. זמן השהייה ברשת המותקפת של ארגונים המעסיקים עד ל־250 עובדים עומד על 51 ימים לערך, לעומת זמן שהייה של 20 ימים בארגונים המעסיקים 3,000 עד 5,000 עובדים.

"מבחינת התוקפים, לארגונים גדולים יותר יש ערך גדול יותר ולכן הם ממקדים מאמץ בפריצה לרשת, השגת המטרה מהר ככל האפשר ואז נעלמים כלעומת שבאו. לארגונים קטנים יש ערך נמוך יותר בעיני התוקפים ולכן הם מרשים לעצמם לארוב להזדמנויות ברשת הארגונית במשך זמן ארוך יותר. ייתכן גם שהסיבה לזמן השהייה הארוך יותר ברשתות של ארגונים קטנים נעוצה בכך שהתוקפים האלה פחות מנוסים וזקוקים ליותר זמן כדי למצוא את דרכם ולתכנן את צעדיהם מרגע שהשיגו גישה לרשת. סיבה נוספת היא שעל פי רוב לארגונים קטנים יותר יש פחות אמצעים לזיהוי מתקפות סייבר ומניעתן, כך שהתוקפים יכולים לפעול ברשת זמן ארוך יותר באין מפריע," מסכם שייר. "על רקע חולשות האבטחה ProxyLogon ו־ProxyShell והתגברות פעילותם של סוחרי גישה ראשונית, אנחנו עדים ליותר מקרים שבהם אותו ארגון מותקף על ידי כמה תוקפים שונים. בארגונים גדולים, מדרבנת התחרות הזאת את התוקפים לא לבזבז זמן ולהזדרז בהשגת המטרה לפני שמישהו מהמתחרים יקדים אותם."

ממצאים עיקריים נוספים של מחקר Playbooks:

- זמן השהייה החציוני ברשת הארגונית עד לגילוי החדירה היה ארוך יותר בארגונים קטנים וענפי שוק עם אמצעי אבטחת סייבר פחות מקיפים, וכן במקרים של חדירות "רדומות" שבהן אורבים התוקפים ברשת הארגונית מבלי לפתוח במתקפה שתחשוף את דבר הפריצה לרשת כמו מתקפת כופר. זמן השהייה החציוני בארגונים שנפגעו ממתקפת כופרה עמד על 11 ימים. במקרים שבהם התוקפים פרצו לרשת הארגונית מבלי להוציא לפועל מתקפה משמעותית כמו מתקפת כופר (שיעור של 23% מהמקרים שנחקרו), עמד זמן השהייה החציוני על 34 ימים. זמני שהייה ארוכים יותר נצפו גם במוסדות חינוך והשכלה גבוהה ובארגונים קטנים המעסיקים עד ל־500 עובדים

- זמני שהייה ארוכים יותר ברשת הארגונית ופרצות אבטחה שלא תוקנו חושפות את אותו ארגון ליותר ממתקפה אחת. חקירות של מתקפות סייבר חשפו מקרים שבהם אותו ארגון הותקף על ידי כמה תוקפי סייבר במקביל, ובהם סוחרי גישה ראשונית, קבוצות כופרה וכורי מטבעות וירטואליים.

- על רקע הירידה שנצפתה בשימוש בפרוטוקול RDP כווקטור תקיפה לצורך השגת גישה לרשת הארגונית מרחוק, נרשמה דווקא עלייה בשימוש בפרוטוקול לצורך תנועה רוחבית בתוך הרשת המותקפת. בשנת 2020, עמד שיעור השימוש בפרוטוקול RDP כווקטור תקיפה להשגת גישה מרחוק על 32% ואילו בשנת 2021 ירד השיעור ל־13%. זאת מגמה חיובית המשקפת את המאמץ שעשו ארגונים להקטנת שטח פני ההתקפה שלהם, אך מוקדם מדי כדי לחגוג מכיוון שבד בבד נרשמה עלייה בשימוש בפרוטוקול RDP לצורך תנועה רוחבית בתוך הרשת המותקפת. על פי הממצאים של סופוס, בשנת 2021 השתמשו התוקפים בפרוטוקול RDP לתנועה רוחבית ברשת המותקפת בשיעור של 82% מהמקרים שנחקרו, עלייה בשיעור של 69% לעומת שנת 2020.

- פעילות משולבת של כלי תקיפה נפוצים היא דרך אמינה לזהות חדירות לרשת. חקירת מתקפות הסייבר העלתה כי בשנת 2021 נצפה שימוש משולב בסקריפטים של PowerShell וכלי אוטומציה נוספים ב־64% מהמתקפות; שילוב של PowerShell ו־Cobalt Strike נצפה ב־56% מהמתקפות ושילוב של PowerShell ו־PsExec נצפה ב־51% מהמתקפות. זיהוי הפעילות המשולבת הזאת יכול לשמש כסמן אזהרה אמין למתקפה ממשמשת ובאה או כעדות לקיומה של מתקפה פעילה.

- שיעור של 50% ממתקפות הכופר כללו גם גניבת מידע, כשמרווח הזמן הממוצע בין גניבת המידע להתפרצות מתקפת הכופר עמד על 4.28 ימים. שיעור של 73% מהמקרים שלהם הגיבה סופוס בשנת 2021 היו מתקפת כופר. מתוכן, שיעור של 50% כללו גניבת מידע מארגונים. גניבת המידע היא בדרך כלל השלב האחרון של המתקפה לפני ביצוע מתקפת הכופר וממצאי המחקר מראים כי מרווח הזמן הממוצע בין גניבת המידע להתרפצות מתקפת הכופר עמד על 4.28 ימים, בעוד שמרווח הזמן החציוני עמד על 1.84 ימים

- Conti הייתה תוכנת הכופר הנפוצה ביותר בשנת 2021 ושימשה לביצוע 18% ממתקפות הכופר. תוכנת הכופר REvil שימשה באחת מכל עשר מתקפות כופר, ופעילות ערה נרשמה גם מצד DarkSide – משפחת תוכנת כופר המוצעות במודל כופר־כשירות (RaaS) והקבוצה שאחראית על מתקפת הסייבר על חברת הנפט האמריקאית קולוניאל פייפליין (Colonial Pipeline) – ותוכנת הכופר Black KingDom שזוהתה לראשונה במרץ 2021, זמן קצר לאחר גילוי חולשת האבטחה ProxyLogon. המחקר זיהה 41 קבוצות תקיפה שונות שהיו מעורבות ב־144 מתקפות הכופר שנחקרו. מתוכן, 28 הן קבוצות חדשות שזוהו לראשונה בשנת 2021. לעומתן, 18 קבוצות שהיו מעורבות במתקפות כופר בשנת 2020 נעלמו ממרחב הסייבר בשנת 2021.

"סימני האזהרה שלהם צריכים להיות ערים ארגונים כוללים זיהוי פעילות בכלי לגטימי (כמו PowerShell), פעילות משולבת של כמה כלים או כל פעילות אחרת במקום או שעה חריגים," מסביר שייר. "חשוב לדעת כי ייתכנו תקופות שבהן לא תירשם פעילות חשודה רבה, או בכלל, אבל זה לא אומר שהרשת לא בסכנה. לדוגמה: סביר להניח שהיקף ניצול חולשות האבטחה ProxyLogon או ProxyShell גדול הרבה יותר ממה שאנחנו יודעים, כי הפורצים השתמשו בהן להשתלת סקריפטים מסוג Web Shell ודלתות אחוריות במטרה להשיג גישה מתמשכת לרשת הארגונית וכי הפרצות האלו רדומות עכשיו בהמתנה להזדמנות או למכירתן לפושעי סייבר אחרים. ארגונים צריכים להיות ערים לכל פעילות חשודה ברשת, ואם זוהתה כזאת – לחקור אותה ללא דיחוי. ארגונים צריכים להקפיד להתקין עדכונים לתיקון באגים וטלאי אבטחה, ובפרט בתוכנות הנמצאות בשימוש רחב בשוק, ולהקשיח את האבטחה של שירותי עבודה מרחוק. עד לסגירתן של ופרצות האבטחה והסרת כל האמצעים ששתלו התוקפים במטרה להשיג גישה מתמשכת מרחוק, נותרת הרשת הארגונית חשופה לאיומים נוספים ואלה כנראה לא יאחרו לבוא."

דוח Active Adversary Playbook 2022 של סופוס מסכם את ממצאי המחקר של 144 מתקפות סייבר שבוצעו בשנת 2021 על ארגונים בכל הגדלים ומכל ענפי השוק בארה"ב, קנדה, בריטניה, גרמניה, איטליה, ספרד, צרפת, שוויץ, בלגיה, הולנד, אוסטריה, איחוד האמירויות, ערב הסעודית, הפיליפינים, איי בהאמה, אנגולה ויפן. ענפי המשק שנפגעו בשיעור הגבוה ביותר הם ענף הייצור (17%), ענף הקמעונאות (14%), ענף שירותי הבריאות (13%), ענף ההיי טק (9%), ענף הבנייה (8%) ומוסדות חינוך והשכלה גבוהה (6%).

מטרת הדוח של סופוס היא לעזור לצוותי אבטחת הסייבר בארגונים להבין טוב באילו כלים ושיטות משתמשים התוקפים, כיצד לזהות פעילות זדונית ברשת הארגונית וכיצד להתגונן מפניה. מידע נוסף על ההתנהגות, הכלים והשיטות שבהם משתמשים התוקפים אפשר למצוא בפוסט Active Adversary Playbook 2022 בבלוג Sophos News של סופוס.

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל