בעקבות הדיווח על חשיפת חולשות Apache Log4Shell, מפרסמת סופוס, מובילה גלובלית באבטחת סייבר של הדור הבא, מודיעין על תקיפות סייבר שכבר מתרחשות ועל ניסיונות לנצל מערכות שאינן מעודכנות. במחקר, תחת הכותרת LogShell Hell: Anatomy of an Exploit Outbreak, סופוס מזהה זינוק במספר ההתקפות הקיימות והמנסות לנצל את החולשה החדשה, עם מאות אלפי נסיונות שזוהו עד כה.

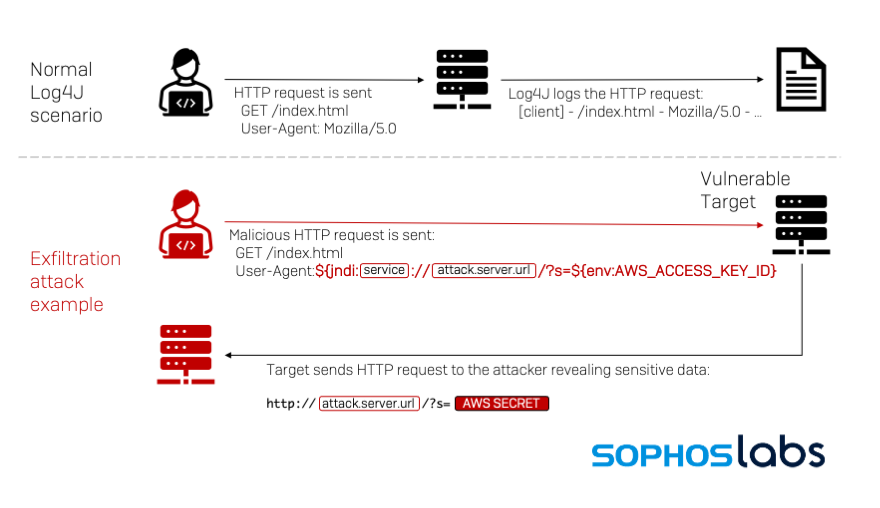

על פי הערכות סופוס, בוטנטים לכריית מטבעות קריפטו הם מבין הפלטפורמות הראשונות להתקפה. מדובר בבוטנטים הממוקדים בפלטפורמות של שרתי לינוקס, אשר חשופים במיוחד להתקפה זו. סופוס גם זיהתה נסיונות לחלץ נתונים משירותים, כולל מפתחות זיהוי משירותי AWS ונתונים פרטיים אחרים.

באשר לדרך הפעולה, זיהתה סופוס כי ניסיונות לנצל שירות רשת מתחילים בסריקות שונות. כ- 90% מהסורקים שסופוס זיהתה היו ממוקדים בפרוטוקול LDAP (Lightweight Directory Access Protocol). מספר קטן יותר של סורקים חיפשו את Remote Interface (RMI) של Java, אך עם זאת החוקרים מציינים כי ישנו מגוון רחב יותר של נסיונות תקיפה ייחודיים על RMI.

סופוס צופה כי התוקפים יגבירו ויגוונו את שיטות ההתקפה, וכן את ירחיבו את הסיבות לתקיפה במהלך הימים והשבועות הקרובים, כולל האפשרות למנף את ההתקפה לצורך הפעלת תוכנות כופר.

לדברי שון גלגהר, חוקר איומים בכיר בסופוס, "מאז ה-9 בדצמבר, סופוס זיהתה מאות אלפי ניסיונות להפעיל קוד מרחוק דרך פגיעות Log4Shell. בהתחלה, היו אלה בדיקות להוכחת היתכנות (PoC) שנעשו על ידי חוקרי אבטחה ותוקפים שונים, וכן סריקות מקוונות רבות שנעשו לאיתור הפגיעויות במערכות. זמן קצר לאחר מכן הגיעו ניסיונות להתקין כורים של מטבעות קריפטוגרפיים, כולל של הבוטנט Kinsing. המודיעין העדכני ביותר מצביע על כך שהתוקפים מנסים לנצל את החולשות כדי לחשוף מפתחות המשמשים חשבונות ב- AWS. ישנם גם סימנים לכך שהתוקפים מנסים לנצל את הפגיעות כדי להתקין כלים לגישה מרחוק ברשתות של הקורבנות. בין היתר את Cobalt Strike, כלי מרכזי במסגרת מתקפות כופר רבות.

"חולשות Log4Shell מייצרת אתגר מסוג שונה למגינים. חולשות רבות בתוכנות מוגבלות למוצר או פלטפורמה מסוימת, כגון ב-ProxyLogon ו-ProxyShell המופיעות ב-Exchange של מיקרוסופט. ברגע שהמגינים יודעים מהי התוכנה הפגיעה, הם יכולים לבדוק ולעדכן אותה. עם זאת, Log4Shell היא ספריה המשמשת מוצרים רבים. לכן היא עלולה להופיע בפינות האפילות ביותר של התשתית הארגונית, כולל בתוכנות שפותחו על ידי החברה עצמה. מציאת כל המערכות הפגיעות ל- Log4Shell צריכה להיות בעדיפות עליונה עבור צוותי אבטחה".

"סופוס צופה כי המהירות בה התוקפים רותמים למטרותיהם את החולשות רק תגבר, ושיטות הפעולה יהיו מגוונות יותר במהלך הימים והשבועות הקרובים. ברגע שלתוקף יש גישה מאובטחת לרשת, כל סוג של הדבקה יכול להגיע לאחר מכן. לכן, יחד עם עדכוני תוכנה שכבר פורסמו עבור Apache ל- Log4j 2.15.0, צוותי אבטחת IT צריכים לבצע סקירה יסודית של פעילויות לרוחב הרשת, ולזהות ולהסיר כל עקבות של תוקפים, אפילו אם הם נראים כמו רק כמו קוד זדוני נפוץ ומציק".

לדברי פול דאקלין, מדען מחקר ראשי בסופוס: "המספר מדהים של דרכים שונות בהן ניתן להפעיל את Log4Shell, המספר העצום של המקומות השונים בתעבורת הרשת בהן הקוד יכול להופיע, והמגוון העצום של השרתים והשירותים אשר עלולים להיפגע, הופכים יחד לאיום גדול הפועל נגד כולנו. התגובה הטובה ביותר היא ברורה לגמרי: עדכון המערכות שלך ברגע זה".

# # #

סופוס ממשיכה לנטר את Log4Shell ותספק עדכונים לגבי מידע חיוני לגבי התקפות. מידע נוסף שיסביר כיצד הפגיעות פועלת, מה היא עלולה לעשות, וכיצד לתקן אותה אפשר למצוא ב- Log4Shell Explained – How it Works, Why You Need to Know, and How to Fix It

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל