ואפידמיולוגיה שתסביר איך לכמת איומי סייבר בלתי נראים – המגמות שיעצבו את אופק האיומים בשנת 2021 על פי סופוס

סופוס, מובילה גלובלית באבטחת מידע של הדור הבא, פרסמה דוח האיומים של סופוס לשנת 2021 המציג כיצד תוכנות כופר וקצב שינוי מהיר בפעילות התוקפים – החל מרמת מתחילים וכלה במיומנים ובמנוסים ביותר – יעצבו את אופק האיומים ואת אבטחת המידע בשנת 2021. הדוח נכתב על ידי חוקרי האבטחה של SophosLabs, וכן ציידי איומים, מומחי תגובה מהירה, מומחי AI ואבטחת הענן של סופוס.

הדוח כולל 3 מגמות מרכזיות:

- פערים הולכים וגדלים ביכולות ובמשאבים העומדים לרשות מפעילי תוכנות כופר ברמות שונות. בקצה הגבוה, המשפחות הגדולות של תוכנות הכופר ימשיכו להתפתח ולרענן את הטקטיקות, הטכניקות והתהליכים (TTPs) כדי להפוך לחמקניות יותר, וכדי לפעול ברמת תחכום של מדינות. משפחות אלה מופעלות כנגד ארגונים גדולים ומציגות דרישות כופר של מיליוני דולרים. בשנת 2020, משפחות אלה כללו את Ryuk ו- RagnarLocker. בקצה השני של הספקטרום, סופוס צופה לראות גידול במספר ההתקפות ברמת הכניסה הנמוכה ביותר. התקפות אלה מתבססות על תוכנות כופר להשכרה המופעלות באמצעות תפריטים. תוכנות אלה, כגון Dharma. מאפשרות לתוקפים לתקוף מטרות בהיקפים גדולים בתמורה לתשלום נמוך יותר.

מגמה נוספת בעולם תוכנות הכופר היא "סחיטה משנית". לצד הצפנת הנתונים, התוקפים גם גונבים ומאיימים לפרסם מידע רגיש או חסוי באם דרישותיהם לא יענו. ב- 2020, דיווחה סופוס כי Maze, RagnarLocker, Netwalker, REvil ואחרות משתמשים בגישה זו.

"המודל העסקי של תוכנות הכופר הוא דינמי ומורכב. במהלך 2020, סופוס זיהתה מגמה ברורה של תוקפים אשר מבדלים את עצמם מבחינת יכולות ומטרות. עם זאת, ראינו גם משפחות כופר אשר משתפות כלים טובים מסוגם, ויוצרות 'קרטלים' שיתופיים'" אמר צ'סטר ווישנייבסקי, חוקר ראשי, סופוס. "חלקם, כגון מפעילי Maze, אף נצפו כשהם אורזים תיקים ויוצאים לחופשה. אך חלק מהכלים והטכניקות שלהם חזרו לפני השטח בתחפושת של שחקן חדש, Egregor. אופק איומי הסייבר לא נותר ריק. אם איום אחד נעלם, איום אחר יתפוס את מקומו במהירות. מבחינות רבות, כמעט בלתי אפשרי לחזות להיכן תוכנות הכופר יפנו בשלב הבא, אבל המגמות שמופיעות בדוח האיומים של סופוס השנה צפויות להימשך גם בשנת 2021".

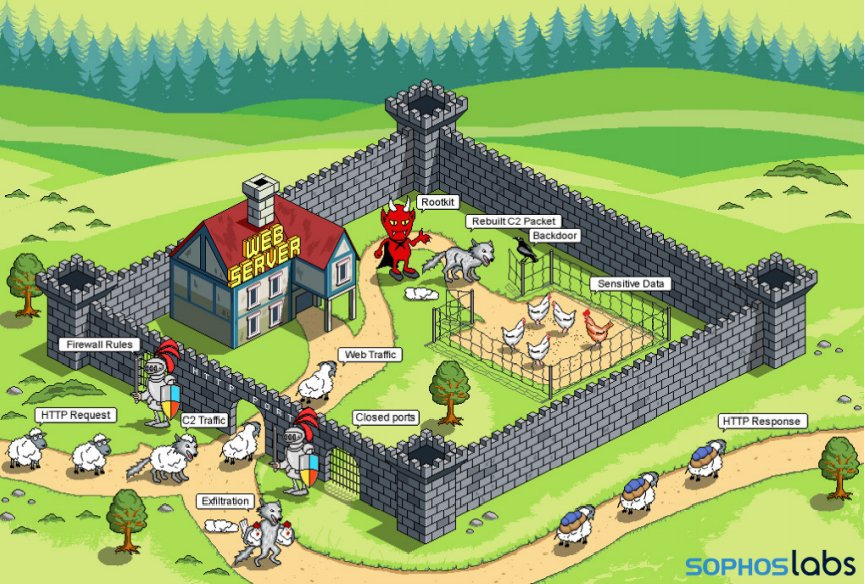

- איומים פשוטים, כגון קוד זדוני מסחרי, כולל טועני קוד (loaders) ובוטנטים, או ברוקרים אנושיים של גישה ראשונית, ידרשו תשומת לב משמעותית. איומים ברמה נמוכה שכזאת עלולים להיתפס כרעש רקע, אבל הם תוכננו כדי להשיג דריסת רגל ראשונית אצל המטרה, לאסוף נתונים חיוניים, ולשתף את הנתונים חזרה עם רשת הפיקוד והשליטה כדי לקבל הוראות נוספות. אם ישנם מפעילים אנושיים מאחורי סוגי האיומים האלה, הם יבצעו סקירה של כל מכונה שנפגעה, על מנת לזהות את המיקום שלה ולאתר סימנים לכך שמדובר במכונה בעלת ערך גבוה. לאחר מכן התוקפים ימכרו גישה אל המטרות בעלות הערך הגבוהה ביותר למי שישלם את הסכום הגבוה ביותר עבורן. לדוגמא, בשנת 2020, Ryuk השתמש ב- Buer Loader כדי לפרוס את תוכנת הכופר שלו.

"קוד זדוני מסחרי יכול להיתפס כסופת חול המייצרת רעש רקע וסותמת את מערכות ההתרעה של האבטחה. אך מהניתוח של סופוס, ברור כי על צוותי אבטחה לקחת את ההתקפות האלה ברצינות, בגלל המקום שאליו הן יכולות להוביל. כל הדבקה יכולה להוביל להדבקה אחרת. צוותי אבטחה רבים יחושו כי ברגע שקוד זדוני נחסם או הוסר, והמכונה שהותקפה נוקתה, אזי האירוע נמנע", אמר ווישנייבסקי. "ייתכן והם לא מודעים לכך שההתקפה בוצעה ככל הנראה נגד יותר ממכונה אחת, וכי קוד זדוני נפוץ כגון Emotet ו-Buer Loader יכולים להוביל גם ל-Ryuk, Netwalker והתקפות מתקדמות נוספות. זה משהו שעלול לחמוק מצוות ה-IT עד שתוכנת הכופר תופעל, סביר להניח באמצע הלילה או בסוף השבוע. התעלמות מהדבקות 'קטנות' עלולה להתברר כטעות משמעותית ויקרה מאוד".

- כל התוקפים בכל הרמות יאמצו בהדרגה את השימוש בכלים לגיטימיים וביעדי רשת מוכרים כדי להימנע מגילוי ומאמצעי האבטחה, וכדי לבלבל חוקרים ולמנוע ייחוס של התקפות. הניצול של כלים לגיטימיים מאפשר לתוקפים להישאר מתחת למכ"מ, בעודם מבצעים תנועה לרוחב הרשת עד שהם מוכנים לבצע את המתקפה המרכזית שלהם, כגון מתקפת כופר. עבור תוקפים הפועלים בגיבוי מדינה, קיים יתרון נוסף של שימוש בכלים נפוצים, הנובע מהקושי לייחס אליהם את ההתקפה. בשנת 2020, סופוס דיווחה על טווח רחב של כלים שכיחים המשמשים במסגרת התקפות.

"הניצול של כלים וטכניקות יומיומיות כדי להסוות התקפה פעילה, בלט בסקירת אופק האיומים שסופוס פרסמה במהלך שנת 2020. טכניקה זו מאתגרת את שיטות האבטחה המסורתיות, מכיוון שפעילות של כלים מוכרים אינה מדליקה נורות אזהרה באופן אוטומטי. זה המקום בו נכנסים למשחק התחומים של ציד איומים אנושי ותגובה מנוהלת לאיומים, אשר צומחים במהירות", אמר ווישנייבסקי. "מומחים וחוקרים אנושיים – בהשוואה לתהליכים אוטומטיים – יודעים אחר אילו חריגות וסימנים קטנים יש לעקוב. לדוגמא, שימוש בכלי נפוץ אך בזמן או במקום שאינם נכונים. עבור ציידי איומים ומנהלי IT מנוסים, המשתמשים במאפייני זיהוי ותגובה לנקודות קצה (EDR), הסימנים האלה הם כמו תיל ממעיד שיכול להתריע בפני צוותי האבטחה על פולש אפשרי והתקפה שיוצאת לדרך".

מגמות נוספות המופיעות בדוח האיומים של סופוס לשנת 2021:

- התקפות על שרתים: תקיפות של פלטפורמות שרתים הפועלות על סביבת חלונות ולינוקס ומינוף של הפלטפורמות האלה כדי לתקוף ארגונים מבפנים.

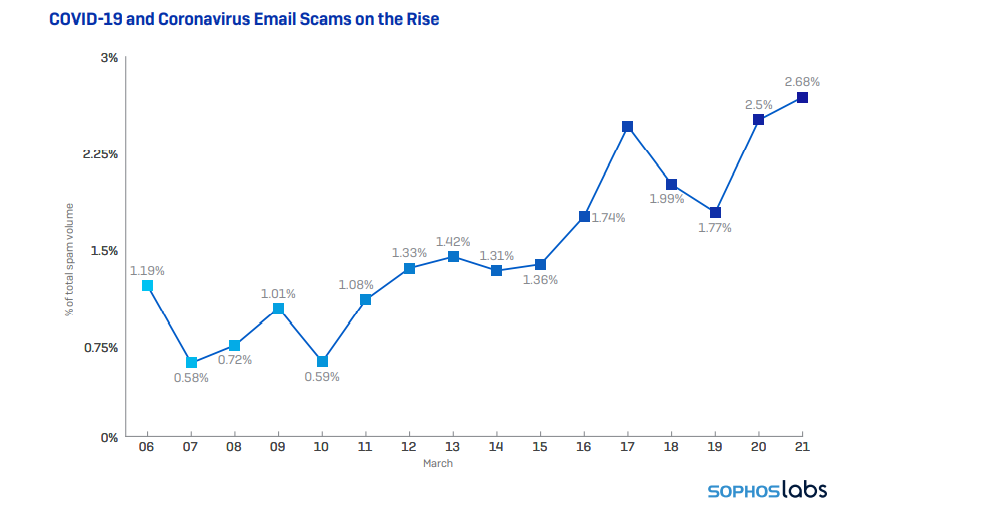

- ההשפעה של מגיפת COVID 19 על אבטחת IT, כמו למשל אתגרי האבטחה שנוצרו כתוצאה מהגידול בעבודה מהבית על גבי רשתות פרטיות ותחת רמות שונות של אבטחה.

- אתגרי האבטחה של סביבות ענן: מחשוב ענן מספק מענה מוצלח לחלק גדול מדרישות האבטחה של ארגונים, אבל במקביל הוא גם מתמודד עם אתגרי אבטחה שונים מאלה של רשתות המחשוב המסורתיות.

- שירותים נפוצים כגון VPN ו-RDP ממשיכים להוות מוקד מרכזי להתקפות על הרשת ההיקפית. תוקפים גם משתמשים ב-RDP כדי לבצע תנועה רוחבית בתוך רשתות שנפרצו.

- אפליקציות תוכנה שסומנו באופן מסורתי כ"בלתי רצויות", מכיוון שהן מייצרות עומס של פרסומות, משלבות כעת טקטיקות שכמעט אינן נבדלות מאלו של של קוד זדוני.

- הופעתו המחודשת והמפתיעה של באג ישן, VelvetSweatshop – מאפיין סיסמת ברירת מחדל עבור גרסאות מוקדמות של תוכנת אקסל – נמצא בשימוש כדי להסתיר במסמכים פקודות מקרו או תוכן זדוני אחר כדי להימנע מגילוי איומים מתקדם.

- הצורך להפעיל גישות מעולם האפידמילוגיה כדי לכמת איומי סייבר בלתי נראים, בלתי מזוהים ובלתי מוכרים, במטרה לגשר על פערים בזיהוי, הערכת סיכונים והגדרת סדרי עדיפויות.

Additional Resources

- The full Sophos 2021 Threat Report is available at threatreport.

- Two additional articles on SophosLabs Uncut and on Naked Security.

- Wisniewski provides an overview of the Sophos 2021 Threat Report in the video

- Learn how Sophos Rapid Response and Sophos Managed Threat Response blocked a $15M ransomware attack

- See how Sophos Rapid Response dissected a new wave of Ryuk attacks

- To help stop ransomware attacks, read the five early indicators an attacker is present

- More about Sophos’ new Rapid Response service that disrupts attacks in real-time

- How ransomware affects IT teams in Sophos’ survey, Cybersecurity: The Human Challenge

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל