סופוס מנתחת כיצד תוכנת הכופר Maze ניסתה להוציא לפועל מתקפת כופר בשווי 15 מיליון דולר ב-3 דרכים שונות. הניסיון השלישי היה טריק משופר של Ragnar Locker

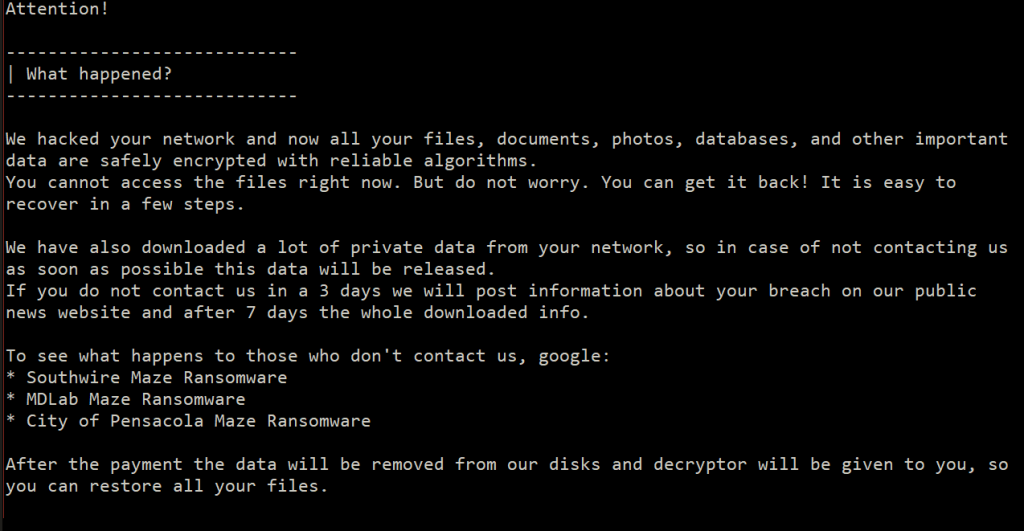

סופוס, מובילה גלובלית באבטחת מידע של הדור הבא, פרסמה דוח בשם "Maze Attackers Adopt Ragnar Locker Virtual Machine Technique" המראה כיצד התוקפים ניסו להפעיל מתקפת Maze בשלוש דרכים שונות במהלך מתקפה יחידה, תוך שהם דורשים כופר בשווי של 15 מיליון דולר. בניסיון השלישי, המפעילים של Maze ניסו להסתמך על טכניקת שימוש במכונה וירטואלית (VM) כדי להפיץ את תוכנת הכופר, טכניקה ש- Ragnar Locker הייתה חלוצה בהפעלתה, כפי שדווח על ידי סופוס במאי 2020. Maze היא אחת מתוכנות הכופר הידועות ביותר – היא פעילה מאז 2019, כאשר התפתחה מתוכנת הכופר ChaCha, והיתה מהראשונות לשלב הצפנת נתונים יחד עם גניבת מידע.

כיצד התפתחה ההתקפה של Maze

החקירה של סופוס הראתה כי התוקפים חדרו לרשת לפחות 6 ימים לפני הניסיון הראשון להפעלת המטען הנפיץ של תוכנת הכופר. במהלך זמן זה, התוקפים חקרו את הרשת, הפעילו כלים לגיטימיים לשימוש בסביבה הארגונית, יצרו קישורים, וחילצו נתונים אל שירות אחסון ענן – בעוד שהם נערכים להפעלת מרכיב תוכנת הכופר של ההתקפה.

בעת ההפעלה של מתקפת הכופר הראשונה, המפעילים דרשו מהקורבן כופר בשווי 15 מיליון דולר. הקורבן לא שילם, וכאשר התוקפים הבינו שההתקפה הראשונית נכשלה, הם הפעילו גל שני, שונה מעט מהראשון. הניסיון יורט על ידי כלי אבטחה, וצוות התגובה המנוהלת לאיומים (MTR) של סופוס טיפל במאמצי התגובה. בניסיון השלישי, התוקפים השתמשו בגרסה מעודכנת של טכניקת VM של Ragnar Locker, הפעם כשהם מריצים חלונות 7 במקום מכונה הוירטואלית של חלונות XP בה השתמשו ב- Rangar Locker, וכאשר הם תוקפים רק שרת קבצים אחד. ההתקפה והטכניקה של Ragnar Locker זוהו מיידית ונחסמו.

"שרשרת ההתקפה שנחשפה על ידי צוות התגובה של סופוס מציגה את הגמישות של תוקפים אנושיים, עם היכולת להחליף כלים ולעדכן אותם במהירות על מנת לחזור לזירת הקרב לסיבוב התגוששות נוסף", אמר פיטר מקנזי, מנהל צוות התגובה, סופוס. "השימוש בטכניקת המכונה הוירטואלית הרעשנית של Ragnar Locker, עם תביעת הרגל המשמעותית והשימוש הגדול ב- CPU, משקפים את התסכול הגובר מצד התוקפים לאחר ששני הניסיונות הראשונים שלהם להצפין נתונים נכשלו".

צעדים למניעת מתקפת סייבר

כדי למנוע מתקפות סייבר, ובמיוחד תוכנות כופר, סופוס ממליצה כי צוותי אבטחת מידע יצמצמו את מישור ההתקפה שלהם באמצעות מעבר למערכות אבטחה רב שכבתיות, מבוססות ענן, הכוללות טכנולוגיות anti-ransomware, וכן יפעילו הדרכות עובדים עם הנחיות ממה צריך להיזהר, וישקלו הפעלה של שירות ציד איומים אנושי כדי לזהות רמזים לגבי התקפות פעילות שכבר יצאו לדרך. "כל ארגון הוא מטרה. וכל דואר זבל או הודעת פישינג, פורט RDP חשוף, נקודת גישה פגיעה או סיסמא שנגנבה, מספיקים כדי לשמש כנקודת פריצה עבור תוקפים", אמר מקנזי.

למידע נוסף –

- Blog – Maze attackers adopt Ragnar Locker virtual machine technique

- To help stop ransomware attacks- five early indicators an attacker is present

- For more about Maze- Maze ransomware, extorting victims for one year and counting

- Ragnar Locker and virtual machines at Ragnar Locker ransomware deploys virtual machine to dodge security

- Learn about the threat landscape and trends in 2020 in the SophosLabs Threat Report

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל