התוקפים מצליחים לפרוץ למערכת Active Directory – אחד מהמשאבים החיוניים ביותר בארגון – תוך פחות מיממה; רוב מתקפות הכופר מתרחשות מחוץ לשעות העבודה

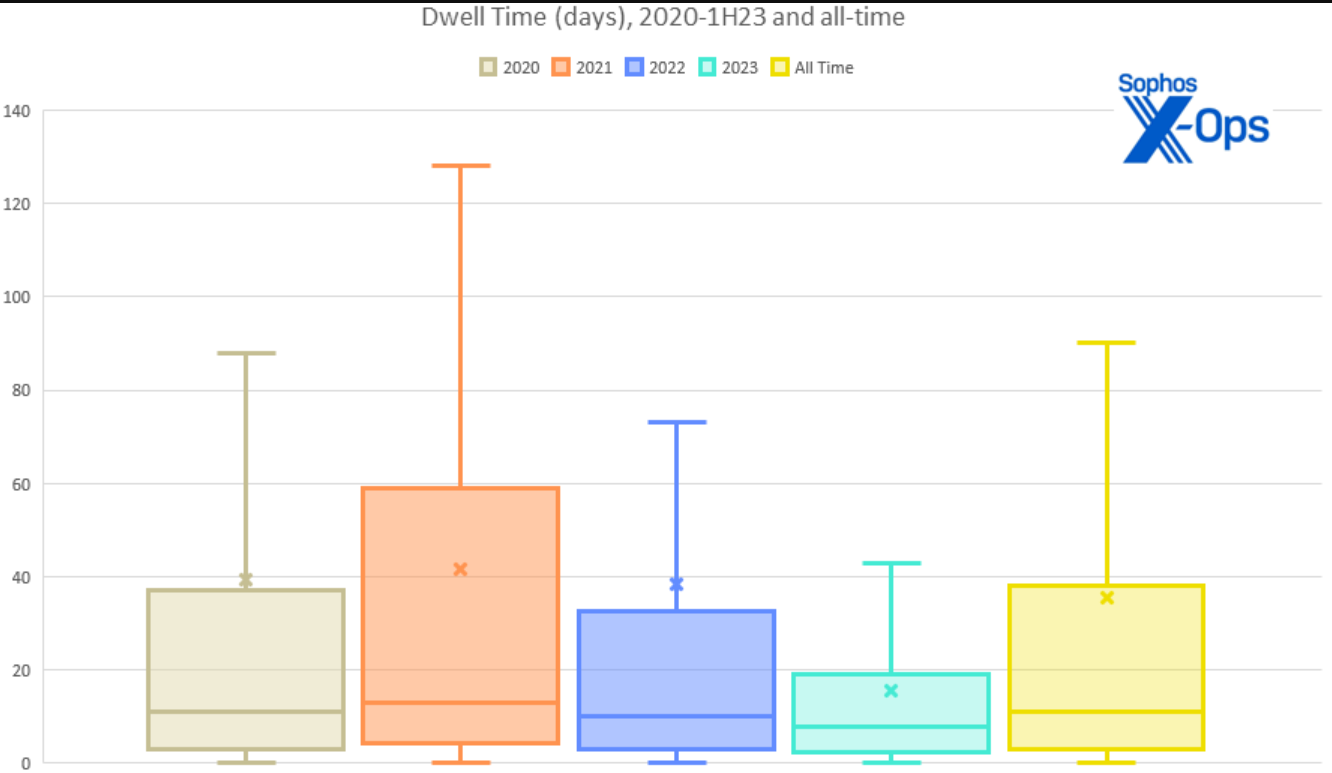

אוקספורד, בריטניה – 23 באוגוסט, 2023 – סופוס (Sophos), חברת אבטחת המידע והסייבר המובילה וחלוצה בתחום פתרונות אבטחת סייבר כשירות, פרסמה היום את Active Adversary Report for Tech Leaders 2023 , ובה ניתוח של התנהגות התוקפים, הכלים והשיטות ששימשו לביצוע שורה של מתקפות סייבר במחצית הראשונה של 2023. צוות Sophos X-Ops ניתח מתקפות סייבר שבהן הוזעקה לטפל סופוס בין החודשים ינואר ליולי 2023, ומצא כי זמן השהייה החציוני (dwell time) – הזמן מרגע תחילת המתקפה ועד גילויה – התקצר מעשרה לשמונה ימים באופן כללי, ולחמישה ימים במקרה של מתקפות כופר. זהו המשך המגמה שתחילתה בשנת 2022, אז התקצר זמן השהייה מ־15 ימים לעשרה ימים.

כמו כן, מצא צוות Sophos X-Ops כי בממוצע נדרשו לתוקפים רק 16 שעות כדי לפרוץ למערכת Active Directory שהיא אחד מהנכסים החיוניים ביותר בארגון. מערכת Active Directory משמשת לאימות זהות וניהול גישה למשאבי המחשוב והמידע בארגון, והשתלטות אליה מותירה את הארגון חשוף לגחמותיהם של התוקפים.

"מערכת Active Directory בארגונים היא מטרה מאוד הגיונית מנקודת מבטם של התוקפים. היא משמשת לאימות זהות וניהול הרשאות הגישה למשאבי המחשוב והמידע בארגון, והשתלטות עליה פירושה השגת שליטה בארגון. עוצמת והיקף הנזק האפשרי של מתקפה כזאת, לצד עלות ההתאוששות הגבוהה, הופכים את מערכת Active Directory למטרה נחשקת," מסביר ג'ון שיר, מנהל טכנולוגיות ראשי למגזר העסקי בסופוס.

"פריצה לשרת Active Directory מציבה את התוקפים בעמדת יתרון. הם יכולים לשהות ברשת הארגון מבלי להתגלות בזמן שהם אוספים מידע ומתכננים את שלב המתקפה הבא, וברגע שהבשילו התנאים לפתוח במתקפה במהירות ובצורה הרסנית ללא הפרעה. התאוששות מלאה ממתקפה על דומיין של מערכת Active Directory עלולה להיות ארוכה ויקרה מאוד. מתקפה כזאת מערערת את תשתית אבטחת המידע בארגון ולא פעם, הדרך היחידה להתאושש ממנה היא להתחיל מאפס ולבנות הכל מחדש מהיסוד."

מגמת קיצור זמן השהייה לא פסחה על מתקפות כופר שממשיכות להיות סוג מתקפת הסייבר הנפוץ ביותר. מבין המקרים שנותחו, 69% מהמתקפות היו מתקפות כופר וזמן השהייה החיצוני שלהן התקצר לחמישה ימים בלבד. זאת ועוד, בשיעור של 81% מהמקרים התרחשה הצפנת המידע – שהיא השלב האחרון של המתקפה – מחוץ לשעות העבודה הרגילות; ורק בחמש מהמתקפות שכן אירעו במהלך שעות העבודה הרגילות, התרחשה הצפנת המידע באמצע השבוע. מספר המתקפות הלך וגדל ככל שהתקדם השבוע, ובפרט כשמדובר במתקפות כופר. כמעט מחצית (43%) ממתקפות הכופר התגלו ביום שישי או שבת.

"במובנים מסוימים, אנחנו קורבן של ההצלחה שלנו. המשך אימוץ טכנולוגיות כמו גילוי ותגובה מורחבים (XDR) ושירותי זיהוי ותגובה מנוהלים (MDR) שיפר מאוד את היכולת לגלות מתקפות כבר בשלבים מוקדמים. אך אליה וקוץ בה – קיצור חלון הזמנים לביצוע מתקפה הוביל את התוקפים לפעולה מהירה יותר ונחושה יותר, כשבמקביל, ממשיכים התוקפים לשכלל את שיטות הפעולה ואת ארסנל הכלים שלהם, ובפרט את השיטות והכלים המשמשים למתקפות כופר, כדי להתגבר על יכולות הגנת הסייבר המשופרות", אומר שיר.

"זאת תהיה טעות לחשוב שהיכולת שלנו לגלות מתקפות מוקדם יותר פירושה הגנה טובה יותר. ההוכחה לכך היא התייצבות זמני השהייה של מתקפות סייבר שלא מסוג כופר. התוקפים ממשיכים להצליח לחדור לרשתות של ארגונים, וכשאין להם הכרח לפעול במהירות הם נוטים לשהות בהן זמן ארוך יותר. יעילותם של אמצעי אבטחת המידע האוטומטיים היא מוגבלת. רק שילוב בין כלים אוטומטיים לניטור רציף ויזום של הפעילות ברשת הארגון יכול לסכל את מאמצי התוקפים. כאן טמון יתרונם הגדול של שירותי הזיהוי והתגובה המנוהלים (MDR): אנחנו מנטרים את הפעילות ברשת הארגון גם בזמן שהארגון לא," מסכם שיר.

סקירת האיומים הפעילים עבור מנהלי IT מבוססת על ניתוח שורת אירועי סייבר ב־33 ארגונים, משש יבשות ו־25 ענפי משק שלהם הגיבה סופוס בין ינואר ליולי 2023. שיעור של 88% מהארגונים שנפגעו מעסיקים פחות מ־1,000 עובדים. סקירת האיומים הפעילים עבור מנהלי IT מציידת את אנשי ונשות אבטחת המידע במודיעין איומים עדכני ומעשי ובתובנות שיעזרו להם לחזק את חוסן הארגון.

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל