הגורמים השכיחים ביותר להתקפות היו חולשות אבטחה ופרטי כניסה חשופים בעוד שכופרה היא עדיין הגורם השכיח ביותר; הזמן מתחילת ההתקפה עד לרגע הגילוי – ירד מ-15 ל-10 ימים

סופוס (Sophos), ספקית עולמית מובילה של אבטחת סייבר כשירות, פרסמה היום את ממצאי ה- Adversary Report for Business Leaders, המספק מבט מעמיק על ההתנהגויות המשתנות וטכניקות ההתקפה בהן נעשה שימוש ב-2022. ניתוח הנתונים, שנלקחו מיותר מ-150 מקרי תגובה להתקפה (IR – Incident Response) זיהה מעל 500 כלים וטכניקות ייחודיים, כולל 118 תוכנות לגיטימיות (LOLBins). בניגוד לנוזקות, LOLBins הם קבצים שנמצאים באופן טבעי במערכות ההפעלה מה שמקשה בהרבה על הארגון להתגונן ולחסום אותם כאשר המתקיפים מנצלים אותם לפעילות זדונית.

בנוסף, סופוס מצאה שחולשות אבטחה היו הגורם השכיח ביותר שמאפשר למתקיפים את הגישה הראשונית למערכת אותה הם רוצים לתקוף. למעשה, במחצית מהחקירות הכלולות בדוח, המתקיפים ניצלו את החולשות של ProxyShell ושל Log4Shell – חולשות משנת 2021 – על מנת לחדור לארגונים. הגורם השני השכיח ביותר להתקפות היה פרטי כניסה חשופים.

"התוקפים של ימינו לא פורצים, הם מתחברים. המציאות היא שסביבת האיומים גדלה בנפח ובמורכבות עד לנקודה שאין עוד פערים מובחנים שאותם יכולים הארגונים לנצל. עבור רובם, הימים של התמודדות עצמית נעלמו זה מכבר. זה הכול, בכל מקום, בבת אחת. עם זאת, יש כלים ושירותים שעומדים לרשות העסקים ויכולים להקל על חלק מנטל ההתגוננות ולאפשר להם להתמקד בסדרי העדיפויות העסקיים העיקריים שלהם," אמר ג'ון שיר, מנהל טכנולוגיות ראשי בסופוס.

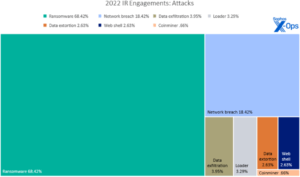

יותר משני שליש מההתקפות אותן חקר צוות ה-IR של סופוס (68%) היו קשורים למתקפות כופר, מה שממחיש שכופר הוא עדיין אחד האיומים הגדולים ביותר עבור חברות רבות. מתקפות כופרה היוו גם כמעט שלושה רבעים מחקירות ה-IR של סופוס במשך שלוש השנים האחרונות.

בעוד שמתקפות כופר עדיין שולטות בשדה האיומים, זמן השהייה של התוקפים ירד ב-2022, מ-15 ל-10 ימים, לגבי כל סוגי ההתקפות. במקרי כופרה, זמן השהייה – הזמן מתחילת ההתקפה עד לרגע הגילוי – ירד מ-11 ל-9 ימים בעוד שבהתקפות אחרות הירידה הייתה ניכרת אף יותר. זמן השהייה לגבי התקפות שאינן קשורות לכופר ירד מ-34 ימים ב-2021 ל-11 ימים בלבד ב-2022. יחד עם זאת, שלא כמו בשנים קודמות, לא היה שוני משמעותי בזמני השהייה בין ארגונים או מגזרים בגדלים שונים.

"הארגונים שמצליחים ליישם הגנה רב שכבתית בליווי בקרה תמידית רואים תוצאות טובות יותר מבחינת חומרת ההתקפות. תופעת הלוואי של הגנות משופרות היא שהתוקפים חייבים למהר על מנת להשלים את ההתקפות שלהם. לכן, התקפות מהירות יותר דורשות איתור מוקדם. המרוץ בין התוקפים לארגונים המתגוננים ימשיך להסלים ואלה שיישאר ללא בקרה פרואקטיבית יסבלו מהתוצאות החמורות ביותר," אמר שיר.

ה-for Business Leaders Active Adversary Report של סופוס מבוסס על 152 חקירות של תגובה להתקפה (IR) ברחבי העולם ב-22 מגזרים. הארגונים שהיו יעד להתקפה היו ממוקמים ב-31 מדינות, כולל ארה"ב וקנדה, בריטניה, גרמניה, שוויץ, איטליה, אוסטריה, פינלנד, בלגיה, שוודיה, רומניה, ספרד, אוסטרליה, ניו זילנד, סינגפור, יפן, הונג קונג, הודו, תאילנד, הפיליפינים, קטר, בחריין, ערב הסעודית, איחוד האמירויות הערביות, קניה, סומליה, ניגריה, דרום אפריקה, מכסיקו, ברזיל וקולומביה. המגזרים המיוצגים ביותר הם תעשייה (20%) ולאחריו תחום הבריאות (12%), חינוך (9%) וקמעונאות (8%).

ה-Active Adversary Report for Business Leaders של סופוס מספק לארגונים מודיעין ותובנות על האיומים ועל התגובות הנחוצות לצורך ייעול אסטרטגיות האבטחה וההגנות.

לפרטים נוספים על התנהגויות, כלים וטכניקות של תוקפים, קראו אתSophos Active Adversary Report for Business Leaders ב- Sophos.com.

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל