הארגונים שנפלו קורבן למתקפות האלו קיבלו שלוש דרישות נפרדות לתשלום דמי כופר בתמורה לשחרור המידע שהוצפן שלוש פעמים שונות

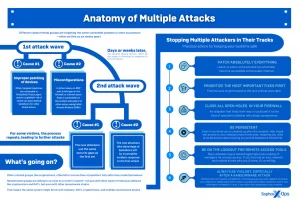

אוקספורד, בריטניה – 9 באוגוסט 2022 – סופוס (Sophos), חברת אבטחת המידע והסייבר המובילה, פרסמה היום דוח איומים פעילים בשם "Multiple Attackers: A Clear and Present Danger (ריבוי־תוקפים: סכנה ברורה ומיידית)," שנכתב על ידי צוות מומחי הסייבר Sophos X-Ops בסופוס ובמסגרתו דווח כי שלוש קבוצות כופרה מוכרות – Hive, LockBit ו־BlackCat – תקפו את אותה רשת בזו אחר זו. שתי המתקפות הראשונות התרחשו בהפרש של שעתיים זו מזו, בעוד שהשלישית אירעה שבועיים לאחריהן. כל קבוצת כופרה שלחה דרישה משלה לתשלום דמי כופר, וחלק מהקבצים הוצפנו שלוש פעמים.

"אם ההתמודדות עם מתקפת כופרה לא הייתה קשה מספיק גם ככה, הרי שאיום חדש מאיים להפוך את מתקפות הכופרה לסיוט של ממש," מסביר ג'ון שייר, יועץ אבטחה בכיר בסופוס. "ריבוי־תוקפים על אותה רשת יוצר רמת מורכבות וקושי חדשים לגמרי בכל הנוגע להתאוששות יעילה ממתקפת כופר, ובפרט כאשר הקבצים הוצפנו שלוש פעמים. אף אחד לא חסין מפני האיום החדש הזה, ויכולות מניעה, זיהוי ותגובה למתקפת סייבר הופכות לחיוניות אפילו יותר עבור ארגונים מכל הגדלים וענפי המשק."

בדוח מתוארים מקרים נוספים שבהם אירעו מתקפות סייבר במקביל או בסמיכות זו לזו, ובהן מתקפות להשתלת תוכנות לכריית מטבעות מבוזרים (קריפטוגרפים), סוסים טרויאנים המאפשרים גישה מרחוק (RAT) ובוטים. אם עד כה התאפיינו מתקפות על אותה רשת שבהן היו מעורבים כמה תוקפים בהפרשים של שבועות וחודשים ארוכים ביניהן, המתקפות שנחשפות עכשיו בדוח של סופוס התרחשו בהפרש של ימים או שבועות בודדים, ובאחד המקרים אפילו בו־זמנית, כשבדרך כלל ניצלו התוקפים את אותה חולשת אבטחה כדי לתקוף שוב את אותה רשת.

בדרך כלל, קבוצות התקיפה מתחרות על משאבים, מה שמקשה על תרחיש של ריבוי־מתקפות כנגד אותה רשת. כך לדוגמה: תוכנות לכריית מטבעות מבוזרים (קריפטוגרפים) בדרך כלל מחסלות את המתחרים האחרים הפועלים באותה רשת, וכיום מפורסמת בפורומים של פושעי סייבר יכולתם של סוסים טרויאנים המאפשרים גישה מרחוק (RAT) לחסל בוטים מתחרים כיתרון תחרותי. עם זאת, במתקפה שבה היו מעורבות שלוש קבוצות הכופרה, לא רק שקבוצת BlackCat, האחרונה לפרוץ לרשת, מחקה כל זכר לפעילותה, אלא שהיא גם מחקה כל זכר לפעילותן של קבוצות LockBit ו־Hive. במקרה אחר, המערכת הודבקה בכופרת LockBit וכשלושה חודשים לאחר מכן ניצלה קבוצת Karakurt, שלה קשרים עם קבוצת הכופרה Conti, את הדלת האחורית ששתלה קבוצת LockBit כדי לגנוב מידע רגיש ולדרוש תמורתו דמי כופר.

"בגדול, נדמה שאין עוינות בין קבוצות הכופרה השונות. למעשה, בדוח של סופוס נחשף כי קבוצת הכופרה LockBit מצהירה במפורש שהיא לא אוסרת על פושעי סייבר המשתמשים בתוכנת הכופרה שלה לעבוד עם קבוצות כופרה מתחרות," מציין שייר. "אין לנו ראיות מוצקות לשיתופי פעולה רשמיים בין הקבוצות, אבל ייתכן שהגישה הפייסנית הזאת נעוצה בכך שהתוקפים מבינים שמספר המטרות בשוק הוא סופי ושהתחרות על כל אחת מהן הולכת וגדלה. ייתכן שהם מאמינים שככל שהקורבנות ימצאו עצמם במצוקה גדולה יותר, כמו במקרה של ריבוי־מתקפות על אותו ארגון, כך יגדלו הסיכויים שהם ישלמו את דמי הכופר. אפשרות נוספת היא שראשי הקבוצות האלו נמצאים בקשר ומסכמים ביניהם על שיתופי פעולה לתועלת הדדית, כמו חלוקת אחריות שבה קבוצה אחת אחראית על הצפנת המידע והשנייה על הוצאתו מחוץ לרשת. בשלב מסוים, יהיה על הקבוצות האלו להחליט האם להרחיב את שיתופי הפעולה או לאסור עליהם ולהפוך ליריבות, אבל לעת עתה אין חוקים וזירת הסייבר נותרת חשופה לריבוי־מתקפות על אותם ארגונים ומערכות."

מרבית ההדבקות הראשונות המתוארות בדוח של סופוס ניצלו חולשות אבטחה מוכרות שלא תוקנו בזמן, ובהן Log4Shell, ProxyLogon ו־ProxyShell או ליקויים בהגדרת תצורת שרתי RDP שהותירה אותם חשופים. ברוב המקרים שבהם היו מעורבים כמה תוקפים, לא הצליחו הארגונים לתקן את חולשות האבטחה שהובילו למתקפה הראשונית ונותרו חשופים למתקפות נוספות מצד פושעי סייבר אחרים. פושעי הסייבר השתמשו באותם ליקויים בהגדרת תצורת שרתי

ה־RDP וביישומי גישה מרחוק כמו RDWeb או AnyDesk כדי להוציא לפועל מתקפות נוספות כנגד אותה רשת. רשימות של שרתי RDP ו־VPN חשופים הן אחת מהסחורות המבוקשות ביותר ברשת האפלה.

"כפי שמוזכר בדוח Active Adversary Playbook האחרון, בשנת 2021 הבחינה לראשונה סופוס במקרים שבהם נפל אותו ארגון קורבן למתקפות שונות והזהירה שזאת עלולה להפוך למגמה חדשה," מזכיר שייר. "אמנם בשלב זה הראיות לריבוי המתקפות שבהן מעורבים כמה תוקפים הן עדיין אנקדוטליות, אבל פרצות וחולשות האבטחה שארגונים רבים לא מתקנים יוצרות תמריץ והזדמנות לתוקפים להגביר בהתמדה את מאמציהם בכיוון הזה.

מידע נוסף על ריבוי־מתקפות סייבר, כולל פרטים נוספים על ההתרחשויות בעולם פושעי הסייבר ועצות לאבטחת מערכות למניעת המתקפה הבאה, אפשר למצוא בדוח "Multiple Attackers: A Clear and Present Danger," באתר Sophos.com.

# # #

מידע נוסף על

- את מחקר האיומים של צוות מומחי הסייבר Sophos X-Ops אפשר למצוא בבלוג X-Ops של סופוס, ומומלץ גם לעקוב אחרי חשבון Sophos X-Ops בטוויטר.

- ריבוי־תוקפים על אותה רשת: מתקפות סייבר המתרחשות בו־זמנית או בסמיכות זו לזו, לפעמים על ידי אותם תוקפים המוציאים לפועל סוגי מתקפות שונים כנגד אותה רשת, כפי שדיווחה סופוס בדוח העוסק בקבוצת הכופרה BlackCat

- ניתוח של זמני השהייה של התוקפים ברשת, וכן תובנות לגבי טקטיקות, שיטות ותהליכים (TTP) חדשים בזירת הסייבר אפשר למצוא בדוח Active Adversary Playbook 2022 של סופוס

- נזקי מתקפות כופרה בחתך של ענפי השוק השונים, ובהם שירותי בריאות, ממשל וחינוך, אפשר למצוא בדוח State of Ransomware 2022

- פרטים על מתקפות כופרה לפי שם תוכנת הכופרה שבה נעשה שימוש אפשר למצוא באתר Ransomware Threat Intelligence Center

אודות סופוס

סופוס היא חברת אבטחת מידע וסייבר מובילה שמוצרי אבטחת הסייבר שלה מותקנים ביותר מ־500,000 ארגונים מיותר מ־150 ארצות ובמיליוני מחשבים אישיים ברחבי העולם. באמצעות טכנולוגיות בינת איומים, בינה מלאכותית ולמידת מכונה הנשענות על עבודת המחקר של צוותי ניתוח איומי הסייבר ומדע הנתונים SophosLabs ו־Sophos AI, מספקת סופוס היצע רחב של מוצרי ושירותי אבטחת סייבר מתקדמים להגנה על משתמשים, רשתות, תחנות קצה ושרתים מפני מתקפות כופרה, נוזקה, פרצות אבטחה, מתקפות דיוג (פישינג) ואיומי סייבר נוספים. פלטפורמת הענן Sophos Central היא ליבו של אקוסיסטם מוצרי ושירותי אבטחת הסייבר של סופוס המורכב ממאגר מידע מרכזי ועשיר הנגיש ללקוחות, שותפים וספקי מוצרי ושירותי אבטחת סייבר נוספים באמצעות סדרת ממשקי API פתוחים. סופוס משווקת את מוצריה ושירותיה דרך רשת עולמית של שותפי הפצה וספקי שירותים מנוהלים (MSP). מטה החברה נמצא באוקספורד שבבריטניה. מידע נוסף אפשר למצוא באתר www.sophos.com.

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל