- תוקפים מנצלים את החולשות מהר יותר: זינוק של 24% בניצול חולשות חדשות זמן קצר אחרי פרסומן;

- התשתיות הקריטיות על הכוונת: חולשות אבטחה בטכנולוגיות תפעול תעשייתיות (OT) זינקו ב- 88%;

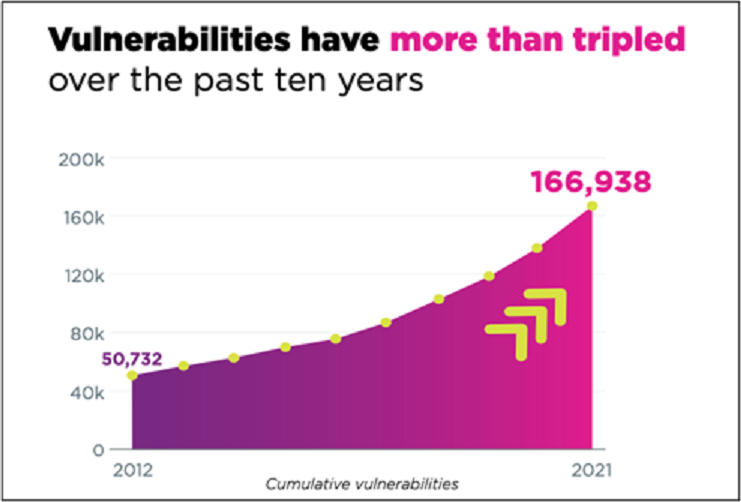

- מספר חולשות האבטחה המדווחות גדל בעשור האחרון פי שלושה;

צוות האנליסטים הישראלי במעבדת המחקר של סקייבוקס סקיוריטי (Skybox Security) חושף כי בשנת 2021 חלה עלייה של 42% בתוכנות כופרה חדשות שניצלו חולשות אבטחה ידועות. חברת הסייבר הישראלית-גלובלית, פרסמה היום את דו"ח מגמות האיומים וחולשות האבטחה השנתי שלה לשנת 2022, החושף באיזו מהירות פושעי סייבר מנצלים חולשות אבטחה חדשות – ובכך מצמצמים את חלון ההזדמנות שיש לארגונים כדי לתקן נקודות תורפה לפני שייפלו קרבן למתקפה.

צמיחה שוברת שיאים בחולשות אבטחה חדשות

על פי מעבדת המחקר של סקייבוקס, 2021 הייתה שנת שיא עם 20,175 חולשות אבטחה חדשות – המספר הרב ביותר שדווח אי פעם בשנה אחת. אולם זה רק קצה הקרחון, מפני שמספר חולשות האבטחה שפורסמו בעשר השנים האחרונות הגיע ב-2021 ל-166,938 – עלייה של פי שלושה במספר החולשות תוך עשור.

נקודות התורפה המצטברות הללו, הנערמות שנה אחר שנה, מהוות סיכון מצטבר עצום, כפי שסוכנות אבטחת הסייבר והתשתיות של ארה"ב (CISA) מציינת ברשימת החולשות המנוצלות ביותר שפרסמה – תוקפי סייבר מנצלים באופן קבוע נקודות תורפה שנחשפו גם בשנים קודמות.

"ההיקף העצום של הסיכונים המצטברים — מאות אלפים ואף מיליוני נקודות תורפה וחולשות בתוך ארגונים — מלמד אותנו שלא ניתן באמת לתקן את כולם. כדי למנוע אירועי אבטחת סייבר חמורים, יש לתעדף את חולשות האבטחה הגלויות שעלולות להסב את הנזק ברב ביותר לארגון", אמר רן אברמסון, אנליסט במעבדת המחקר של סקייבוקס סקיוריטי. "לאחר מכן יש לבצע מהלכים מניעתיים כמו שינויי תצורה או פילוח רשת, כדי להפחית את הסיכון עוד לפני שמתקינים עדכוני אבטחה – ובטח במקרים בהם עדכוני אבטחה אינם זמינים עדיין".

תוך שנה בלבד: חולשות האבטחה ב-OT כמעט הכפילו את עצמן

מספר חולשות האבטחה ב-OT (טכנולוגיות תפעול תעשייתיות) זינקו ב-88% על פי CISA, מה שהגביר את החשיפה של תשתיות קריטיות ומערכות חיוניות לפרצות אבטחה שעלולות להיות הרסניות. מערכות OT תומכות בתשתיות ובמתקני אנרגיה, מים, תחבורה, מערכות בקרה סביבתיות וציוד חיוני אחר. התקפות על נכסים חיוניים אלה עלולות לגרום נזק כלכלי חמור ואף לסכן את בריאות הציבור ובטיחותו.

ככל שרשתות OT ו-IT מתכנסות ומתחברות אחת לשנייה, כך תוקפי סייבר מנסים יותר ויותר לנצל חולשות אבטחה בסביבה אחת כדי להגיע דרכה לסביבה האחרת. התקפות רבות על מערכות OT מתחילות מפריצה ל-IT ובמידה דומה, פושעי סייבר עשויים להשתמש במערכות OT כנקודת פריצה שממנה הם מתקדמים לרשתות IT, שם הם יכולים להחדיר תוכנה זדונית, לגנוב נתונים, להפעיל מתקפת כופרה או כל תרחיש תקיפה אחר. כיום יותר מתמיד, תוכנות זדוניות יכולות לנצל חולשות לפגיעה במערכות IT ו-OT כאחד.

זינוק של 24% בניצול חולשות לתקיפות סייבר פעילות

תוקפי סייבר לא בזבזו זמן בבואם לנצל חולשות שהתגלו בשנת 2021. 168 חולשות אבטחה חדשות שפורסמו ב-2021 נוצלו באופן מידי לתקיפה בתוך פחות מ 12 חודשים – 24% יותר מאשר בשנת 2020. במילים אחרות, שחקני איום ומפתחי תוכנות זדוניות משתפרים בהפיכת נקודות התורפה האחרונות לכלי תקיפה.

מגמה זו מעמידה את צוותי האבטחה בבעיה, מפני שהיא מקצרת את הזמן בין הגילוי הראשוני של חולשות אבטחה להופעת כלי תקיפה חדשים המנצלים אותן. כתוצאה מצמצום חלון ההזדמנות הזה, גישות פרואקטיביות לניהול חולשות אבטחה חיוניות יותר מאי פעם.

עלייה של 75% בתוכנות זדוניות חדשות לכריית מטבעות קריפטו

נוזקות קריפטו חדשות המנצלות חולשות אבטחה ידועות גדלו בשנת 2021 ב-75% בהשוואה לשנה הקודמת, יחד עם עלייה של 42% במספר תוכנות הכופר. שני הנתונים הללו ממחישים כיצד תעשיית התוכנות הזדוניות משתפרת במינוף הזדמנויות עסקיות חדשות, כשהיא מספקת מגוון כלים ושירותים לתוקפי סייבר מנוסים וגם לפושעים חסרי ניסיון.

פושעי סייבר מתמקדים בהזדמנויות להשגת כסף קל. חבילות המציעות נוזקה כשירות (malware-as-a-service) מנצלות את החולשות הנפוצות ביותר, ובשנת 2021 המספר הגדול ביותר של תוכניות זדוניות התמקד ב-Log4Shell, בחולשות ב-Microsoft Exchange Server ובחולשה שנחשפה ב-Pulse Connect Server.

חיזוי ומניעת התקפות סייבר באמצעות מדע הנתונים

על פי חברת Forrester Research, השאלה שמפחידה מנהלי אבטחת מידע יותר מכל היא שהממונים עליהם ישאלו: 'האם אנחנו בטוחים?'. חברי דירקטוריונים שואלים את השאלה הזו כדי להיות בטוחים שמנהלי האבטחה שלהם משקיעים מספיק בתחומים הנכונים, על מנת לעמוד ברף הספיגה של הארגון להפסד כספי אפשרי כתוצאה מאירועי סייבר. אולם, במשך זמן רב סמנכ"לי אבטחת מידע התקשו לענות על שאלה זו, מפני שניסו להסתמך על גישות איכותניות כמו מנגנוני ניקוד סידוריים ומפות חום, שהתבססו על מומחים וחוות דעת סובייקטיביות.1

כדי לגבש ביניהם שפה משותפת, צוותי אבטחה זקוקים למערכת אובייקטיבית, המסוגלת למדוד את הסיכון הממשי שכל חולשת אבטחה עלולה לגרום לארגונם. זה דורש שימוש במערכת ניקוד מתוחכמת, המאפשרת לדרג ולתעדף את הצעדים הדרושים ולהקצות את משאבי האבטחה של הארגון להיכן שהם נחוצים ביותר. התוצאה המתקבלת היא יכולת להעניק ציונים מדויקים לדירוג הסיכון הנשקף לנכסים שונים, על בסיס ארבעה משתנים קריטיים:

- ציון רמת החומרה של החולשה לפי CVSS

- רמת הסבירות לניצול החולשה

- רמת חשיפה המבוססת על תצורות ובקרי אבטחה בארגון

- חשיבות הנכס לארגון

"למרות שניתוח חשיפה לאיומים הוא בעל חשיבות עליונה, הוא עדיין לא קיים בגישות קונבנציונליות לדירוג סיכונים", הוסיף רן אברמסון. "ניתוח חשיפה מזהה עבור הארגון חולשות אבטחה הניתנות לניצול, ומצליב זאת עם תצורות הרשת ואמצעי האבטחה הייחודיים של הארגון, על מנת לקבוע אם המערכת חשופה למתקפת סייבר אפשרית."

לדו"ח המלא: https://www.skyboxsecurity.com/resources/report/vulnerability-threat-trends-report-2022/

1 Transform Cyber Risk Management with Cyber Risk Quantification, Forrester Research, Inc., January 27, 2022.

אודות Skybox Security

סקייבוקס סקיוריטי הינה חברת סייבר ישראלית-גלובלית המפתחת פלטפורמה לניהול האבטחה ברשתות ארגוניות. עם יכולות נראות, אנליזה ואוטומציה, סקייבוקס מאפשרת למנהלי אבטחה ו-IT ביותר מ-500 ארגונים מהגדולים בעולם, להתמודד עם השינויים הדינמיים בזירת התוקפים על ידי מיפוי, תיעדוף ותיקון מהיר של נקודות התורפה והחולשות ברחבי הרשת הארגונית. הפלטפורמה, האגנוסטית לכלל פתרונות הסייבר הקיימים בשוק, מבצעת אופטימיזציה חכמה של מדיניות האבטחה ושל תהליכי השינוי בכל הרשתות וסביבות הענן של הארגון.

סקייבוקס סקיוריטי היא חברה פרטית, שנוסדה בישראל בשנת 2002 על ידי גידי כהן, המכהן כמנכ"ל החברה. מטה החברה נמצא בסאן חוזה, קליפורניה, ויש לה נוכחות גם באירופה ובאסיה-פסיפיק. עד היום הושקעו בחברה כ-287 מיליון דולרים והיא מעסיקה כ-350 עובדים, מעל מחציתם במשרדים בהרצליה פיתוח. לאתר החברה: https://www.skyboxsecurity.com/company/

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל