התחכום, המהירות ומגוון טכניקות התקיפה מדגימים את החשיבות של חיזוק כל שטח התקיפה בסייבר

פורטינט (נאסד"ק: FTNT), מובילה עולמית בפתרונות אבטחת סייבר מקיפים, משולבים ואוטומטיים, חשפה את ממצאי דוח מפת האיומים הגלובלי החצי-שנתי של מעבדות FortiGuard, גוף המחקר של החברה. מודיעין האיומים אשר נאסף במחצית השנייה של 2021 מראה עלייה באוטומציה ובמהירות המתקפות, מה שמעיד על אסטרטגיות מתקדמות ועיקשות יותר של פושעי הסייבר שהובילו למתקפות בלתי צפויות והרסניות יותר. כמו כן, שטח התקיפה המתרחב המורכב מעובדים וצוותי IT היברידיים מהווה מוקד לניצול עבור התוקפים. להלן ממצאי הדוח העיקריים:

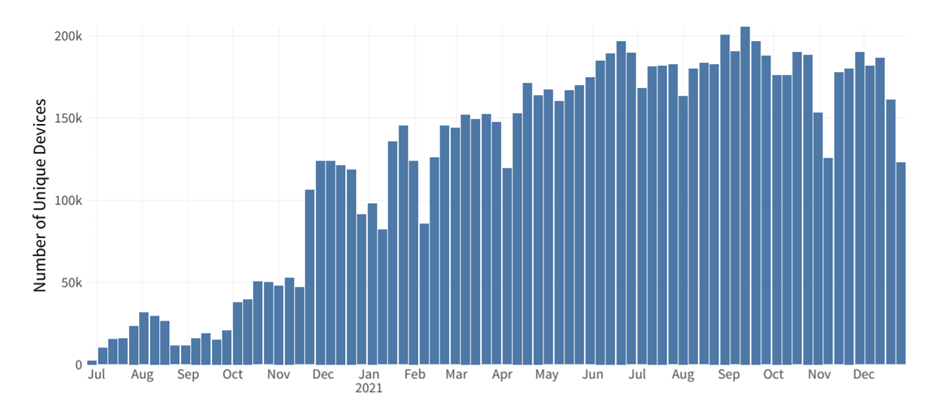

חולשות Log4j מדגימות את מהירות הניצול הגבוהה עמה מתמודדים הארגונים: חולשות ה-Log4j אשר הופיעו בסוף שנת 2021 מדגימות את מהירות הניצול הגוברת שלהן על ידי פושעי הסייבר. למרות שהחולשה הופיעה בשבוע השני של דצמבר, פעילותה עלתה במהירות גבוהה דיה כדי להפוך אותה לאיתור ה-IPS (מערכת למניעת חדירות) השכיח ביותר של כל המחצית השנייה של 2021 וכל זאת, תוך פחות מחודש אחד. בנוסף לכך, נפח הפעילות של Log4j היה גבוה כמעט פי 50 בהשוואה להתפרצות ה-ProxyLogon, אשר הופיעה מוקדם יותר ב-2021. המציאות היא כי לארגונים יש מעט מאוד זמן כדי להגיב או לעדכן את הרשתות והמערכות שלהם היום בהינתן המהירות שבה פושעי הסייבר פועלים כדי למקסם הזדמנויות חדשות. ארגונים זקוקים למערכות למניעת חדירות (IPS) מבוססות בינה מלאכותית ולמידת מכונה, אסטרטגיות ניהול עדכונים תוקפניות ונראות שניתן להשיג באמצעות מודיעין איומים כדי לתעדף את האיומים המתפשטים במהירות הגבוהה ביותר במטרה להפחית את הסיכון הכולל.

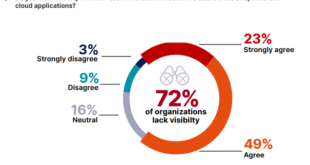

פושעי הסייבר מתמקדים במהירות בגורמים חדשים לאורך שטח התקיפה: לחלק מהאיומים אשר שומרים על פרופיל נמוך יש את הפוטנציאל לגרום לבעיות גדולות בעתיד וכדאי לעקוב אחריהם. דוגמה לכך זוהי תוכנה זדונית חדשה אשר תוכננה לנצל מערכות Linux, לעיתים קרובות בצורה של קבצים בינאריים הניתנים להרצה ולקישור (ELF). מערכת ההפעלה Linux מריצה את מערכות ה-back-end של רשתות ופתרונות מבוססי-קונטיינרים עבור התקני IoT ויישומים קריטיים והופכת למטרה פופולרית יותר עבור התוקפים. למעשה, שיעור חתימות התוכנות הזדוניות של Linux ברבעון הרביעי היה גבוה פי 4 מאשר ברבעון הראשון של 2021 עם גרסת ELF של Muhstik, התוכנה הזדונית RedXOR ואפילו חולשת ה-Log4j, אשר מהוות דוגמאות לאיומים המתמקדים ב-Linux. השכיחות של ELF ואיתור של תוכנות זדוניות נוספות של Linux הוכפלו במהלך 2021. צמיחה זו בגרסאות ובנפח מציעה כי תוכנות זדוניות של Linux תופסות חלק גדול יותר מהמאגר של פושעי הסייבר. לכן, יש לאבטח, לנטר ולנהל את מערכת ההפעלה Linux בדומה לכל נקודת קצה אחרת ברשת באמצעות הגנה, איתור ותגובה מתקדמים ואוטומטיים לנקודות קצה. בנוסף לכך, יש לתעדף מדיניות אבטחה כדי לספק הגנה פעילה מפני איומים עבור מערכות אשר עלולות להיות מושפעות על ידי איומים ששומרים על פרופיל נמוך.

מגמות הבוטנטים מעידות על התפתחות מתוחכמת יותר של שיטות תקיפה: מגמות האיומים מדגימות כי בוטנטים מתפתחים כדי לאמץ טכניקות תקיפה חדשות ומפותחות יותר. במקום שהם יהיו עשויים מקשה אחת וממוקדים בעיקר במתקפות מניעת שירות (DDoS), הבוטנטים כעת הם כלי תקיפה רב-תכליתיים אשר ממנפים מגוון של טכניקות תקיפה מתוחכמות יותר, כולל מתקפות כופר. למשל, גורמי איום הכוללים מפעילי בוטנטים כמו Mirai, שילבו כלי ניצול עבור חולשת ה-Log4j בתוך ערכות התקיפה שלהם. כמו כן, אותרה פעילות בוטנטים אשר קשורה לגרסה חדשה של התוכנה הזדונית RedXOR, המתמקדת במערכות Linux לצורך חילוץ נתונים. איתורים של בוטנטים המספקים גרסה של התוכנה הזדונית RedLine Stealer גם זינקו בתחילת אוקטובר 2021 ושינו את צורתם כדי למצוא מטרות חדשות תוך שימוש בקובץ בנושא ה-COVID. כדי להגן על רשתות ויישומים, ארגונים מוכרחים ליישם פתרונות במודל גישת רשת Zero Trust לצורך אספקת הרשאות גישה מינימליות, במיוחד כדי לאבטח את נקודות הקצה של ה-IoT והתקנים אשר נכנסים לרשת, זאת לצד יכולות איתור ותגובה אוטומטיות כדי לנטר התנהגות חריגה.

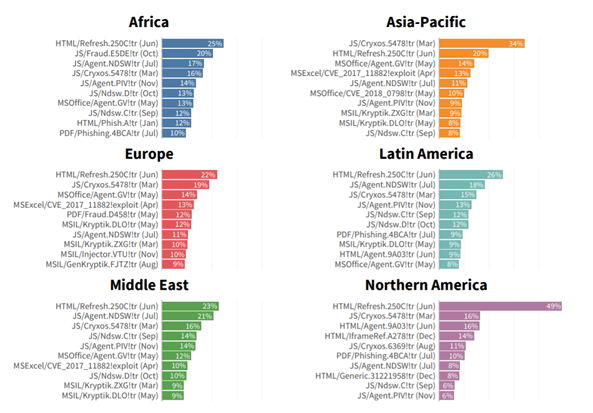

מגמות התוכנות הזדוניות מראות כי פושעי הסייבר ממקסמים את כל מה שנמצא מרחוק: הערכה של שכיחות גרסאות התוכנות הזדוניות לפי אזורים חושפת עניין מתמשך מצד פושעי הסייבר במיקסום היבט העבודה והלימוד מרחוק. בפרט, נמצאה שכיחות של מגוון גרסאות של תוכנות זדוניות מבוססות דפדפן. מדובר לרוב בפיתיונות מסוג פישינג (phishing) או סקריפטים שמחדירים קוד או מנתבים מחדש משתמשים לאתרים זדוניים. האיתורים הספציפיים משתנים בין אזורים גלובליים, אך באופן כללי הם ממנפים 3 מנגנוני הפצה רחבים: קבצי הרצה של Microsoft Office כמו Excel או Office, קבצי PDF וסקריפטים של דפדפן כמו HTML ו-JavaScript. טכניקות אלו ממשיכות לשמש כדרך פופולרית עבור פושעי הסייבר לנצל את רצון האנשים לקבל את החדשות העדכניות ביותר בנוגע למגפת הקורונה, פוליטיקה, ספורט ונושאים נוספים על סדר היום ואז, למצוא דרכי כניסה המובילות לרשתות הארגוניות. כאשר העבודה והלימוד מרחוק הפכו למציאות שלנו, ישנן שכבות מעטות יותר של הגנה בין התוכנה הזדונית לקורבן הפוטנציאלי. ארגונים מוכרחים לנקוט בגישת "עבודה מכל מקום" בכל הנוגע לאבטחה שלהם באמצעות פריסת פתרונות המסוגלים לעקוב, לתת גישה ולהגן על משתמשים בכל מקום שבו הם נמצאים. הם זקוקים לאבטחת נקודות קצה (EDR) משולבת עם פתרונות גישת Zero Trust, כולל ZTNA. גם פתרון Secure SD-WAN הוא חיוני כדי להבטיח קישוריות WAN מאובטחת עבור הרשת המתרחבת.

פעילות מתקפות הכופר עדיין גבוהה ואף יותר הרסנית: הנתונים של מעבדות FortiGuard חושפים כי רמות השיא של מתקפות הכופר לא שככו במהלך השנה האחרונה ובמקום זאת, התחכום, התוקפנות וההשפעה שלהן הולכים וגוברים. הגורמים העוינים ממשיכים לתקוף ארגונים עם מגוון זנים חדשים ומוכרים של מתקפות כופר, אשר לעיתים משאירות שובל של הרס. מתקפות כופר ישנות מעודכנות ומשודרגות באופן פעיל, לעיתים כדי לכלול מתקפות כופר אשר מוחקות קבצים (Wiper), בעוד כי מתקפות אחרות מתפתחות כדי לאמץ מודלים עסקיים מסוג מתקפת כופר כשירות (RaaS). מתקפות מסוג RaaS מאפשרות לגורמי איום רבים יותר למנף ולהפיץ את התוכנה הזדונית ללא הצורך ליצור את המתקפה בעצמם. חוקרי מעבדות FortiGuard זיהו רמה גבוהה של פעילות זדונית המערבת זנים רבים של מתקפות כופר, כולל גרסאות חדשות של Phobos, Yanluowang ו-BlackMatter. אומנם המפעילים של BlackMatter הצהירו כי לא יתקפו ארגונים במגזר הבריאות ומגזרי תשתיות קריטיות נוספים, אך עשו זאת בכל מקרה. מתקפות הכופר הן עדיין המציאות עבור כל הארגונים בכל התעשיות והגדלים. לכן, ארגונים צריכים לנקוט בגישה יזומה הכוללת נראות, ניתוח, הגנה וטיפול בזמן אמת יחד עם פתרונות בגישת Zero Trust, סגמנטציה וגיבוי נתונים קבוע.

הבנה עמוקה של טכניקות התקיפה יכולה לסייע לעצור את הפושעים מהר יותר: קיימת חשיבות לניתוח של מטרות התקיפה של הגורמים העוינים כדי להיערך בצורה טובה יותר עם הגנות נגד טכניקות התקיפה המשתנות במהירות. כדי לבחון את ההשפעות הזדוניות של מתקפות שונות, חוקרי מעבדות FortiGuard ניתחו את הפונקציונליות של תוכנות זדוניות אשר אותרו על ידם באמצעות פיצוץ הדגימות שנאספו במהלך השנה. התוצאה הייתה רשימה של טקטיקות, טכניקות ותהליכים (TTPs) שהתוכנה הזדונית הייתה משלימה במידה והמטענים הייעודיים של המתקפה היו יוצאים לפועל. מודיעין זה ברזולוציה גבוהה מראה כי עצירה של תוקף בשלב מוקדם חיונית יותר מתמיד וכי על ידי התמקדות בקומץ הטכניקות אשר זוהו, הארגון יכול, במקרים מסוימים, להשבית ביעילות את שיטות התקיפה של התוכנה הזדונית. לדוגמה, שלושת הטכניקות המובילות עבור שלב "ההוצאה לפועל" מהוות 82% מהפעילות. שתי הטכניקות המובילות לקבלת דריסת רגל בשלב "ההתמדה" מייצגות קרוב ל-95% מהפונקציונליות שנצפתה. למינוף של ניתוח זה יכולה להיות השפעה דרמטית על הדרך שבה ארגונים מתעדפים אסטרטגיות אבטחה כדי למקסם את ההגנה שלהם.

שכיחות הטכניקות עבור טקטיקות נבחרות במהלך המחצית השנייה של 2021

מגינים מפני פושעי סייבר מתוחכמים המתקדמים במהירות

ככל שהמתקפות ממשיכות להתפתח ברמת התחכום ומשתרעות על פני שטח התקיפה המלא במהירות גוברת, ארגונים זקוקים לפתרונות אשר תוכננו כדי לעבוד יחד ולא בצורה מבודדת. אבטחה נגד טכניקות תקיפה מתפתחות תדרוש פתרונות חכמים יותר אשר יודעים כיצד להשתמש במודיעין איומים בזמן אמת, לאתר דפוסים וטביעות אצבע של איומים, לתאם כמויות עצומות של נתונים במטרה לזהות חריגות וליזום באופן אוטומטי תגובה מתואמת. מוצרים נקודתיים צריכים להיות מוחלפים עם פלטפורמת אבטחת סייבר רב-שכבתית המספקת ניהול מרכזי, אוטומציה ופתרונות משולבים שעובדים בתיאום.

דרק מאנקי, סמנכ"ל מודיעין אבטחת מידע ושיתופי פעולה גלובליים בתחום האיומים במעבדות FortiGuard, פורטינט, אמר כי, "תעשיית אבטחת הסייבר היא תעשייה דינמית המתקדמת במהירות, אך אירועי הסייבר האחרונים מראים מהירויות חסרות תקדים שבהן פושעי הסייבר מפתחים ומוציאים לפועל מתקפות כיום. טכניקות איומים חדשות ומתפתחות משתרעות על פני כל שרשרת ההרג, אך במיוחד בשלב החימוש, מה שמעיד על התפתחות של אסטרטגיית פשיעת סייבר מתקדמת ועיקשת יותר, שהינה יותר הרסנית ובלתי צפויה. כדי להגן מפני ההיקף הרחב של האיומים, ארגונים צריכים ליישם אסטרטגיות מניעה, איתור ותגובה מבוססות בינה מלאכותית, בהתבסס על ארכיטקטורת אבטחת סייבר רב-שכבתית, מה שמאפשר התממשקות הדוקה יותר, אוטומציה מוגברת, יחד עם תגובה מהירה יותר, מתואמת ויעילה לאיומים ברחבי הרשת המורחבת".

אודות מעבדות FortiGuard

מעבדות FortiGuard הוא ארגון מודיעין האיומים והמחקר של פורטינט. מטרתו היא לספק ללקוחות פורטינט את מודיעין האיומים הטוב ביותר בתעשייה אשר נועד כדי להגן עליהם מפני פעילות זדונית ומתקפות סייבר מתוחכמות. הארגון מורכב מציידי האיומים, חוקרים, אנליסטים, מהנדסים ומדעני הנתונים בעלי הידע הרב ביותר בתעשייה, אשר עובדים במעבדות מחקר ייעודיות בכל רחבי העולם. המומחים של מעבדות FortiGuard מנטרים בקביעות את שטח התקיפה העולמי, תוך שימוש במיליוני חיישני רשת ומאות שותפים אשר חולקים ביניהם מודיעין איומים. הניתוח והעיבוד של המידע מבוצע באמצעות בינה מלאכותית (AI) וטכנולוגיה חדשנית נוספת כדי לכרות את הנתונים בחיפוש אחר איומים חדשים. מאמצים אלו באים לידי ביטוי במודיעין איומים בעיתוי הנכון ושניתן לפעול לפיו בצורה של עדכון מוצרי האבטחה של פורטינט, מחקר איומים אקטיבי כדי לסייע ללקוחות החברה להבין בצורה טובה יותר את האיומים והתוקפים שהם ניצבים בפניהם ובאמצעות אספקת שירותי ייעוץ מיוחדים אשר יסייעו ללקוחות לזהות ולחזק את יציבת האבטחה שלהם. למידע נוסף היכנסו לאתר http://www.fortinet.com, בקרו בבלוג של פורטינט או במעבדות FortiGuard.

אודות פורטינט

פורטינט (נאסד"ק: FTNT) הופכת את העולם הדיגיטלי למקום בטוח בזכות משימתה להגן על אנשים, התקנים ונתונים בכל מקום. זוהי הסיבה לכך שהארגונים העסקיים, ספקי השירות והארגונים הממשלתיים הגדולים ביותר ברחבי העולם בחרו בפורטינט כדי להאיץ בבטחה את מסעם לעבר העולם הדיגיטלי. פלטפורמת מארג האבטחה (Security Fabric) של פורטינט מספקת הגנות מקיפות, משולבות ואוטומטיות על פני כל שטח התקיפה הדיגיטלי ומאבטחת התקנים, נתונים, יישומים וחיבורים קריטיים החל ממרכז הנתונים, הענן ועד למשרד הביתי. פורטינט מדורגת במקום הראשון במספר ההתקנים שסיפקה ברחבי העולם.מעל ל-565,000 לקוחות ברחבי העולם בוטחים בפורטינט כדי לאבטח את העסקים שלהם. פורטינט מפעילה את אחת מתוכניות ההדרכה הגדולות והמקיפות ביותר בתעשייה במטרה להנגיש את הדרכות הסייבר והזדמנויות תעסוקה חדשות לכל המעוניין באמצעות ה-Fortinet NSE Training Institute ויוזמת Training Advancement Agenda (TAA). למידע נוסף היכנסו לאתר http://www.fortinet.com, בקרו בבלוג של פורטינט או במעבדות FortiGuard.

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל