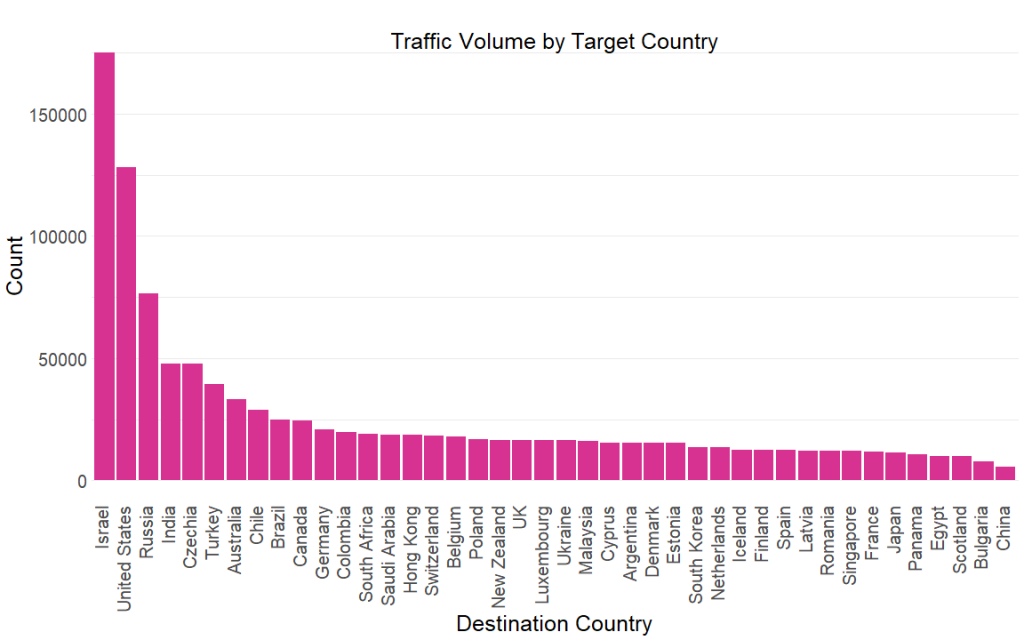

דוח הגנת היישומים לשנת 2020 של F5 Labs קובע כי ישראל הייתה היעד המותקף ביותר ברבעון השלישי של 2020 ולאחריה ארה"ב, רוסיה והודו.

עוד ממסקנות הדוח:

- חולשות בהתקני IoT הן עדיין מטרות מפתות לתוקפים, כאשר נתבים, מצלמות וציוד אחר של SOHO מופיעים בעשרת היעדים המובילים בדוח.

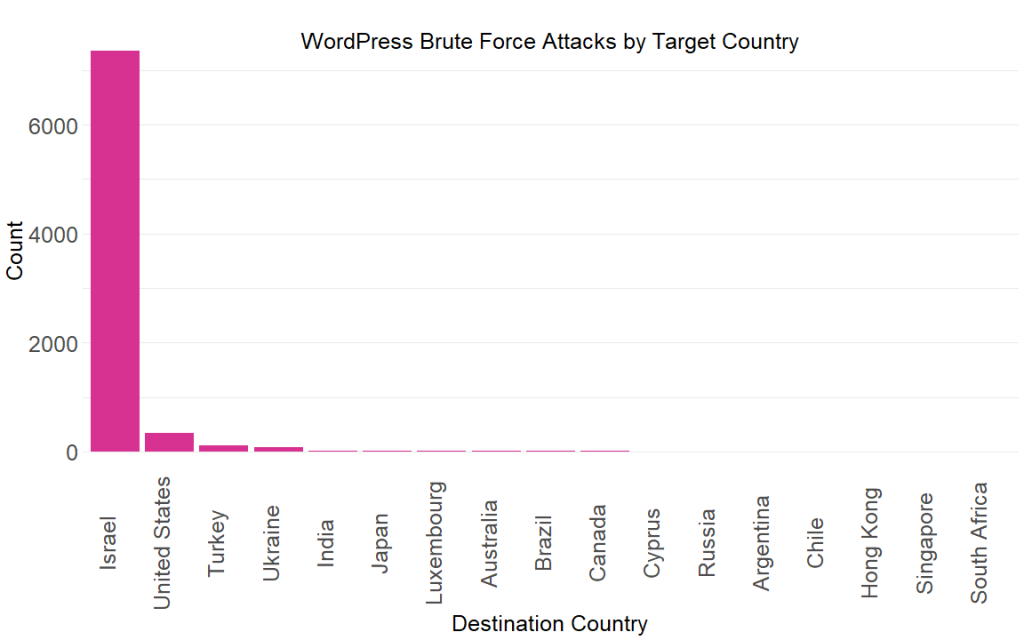

- מערכות ניהול תוכן מבוססות PHP, כולל WordPress, הן מוקד לתקיפה.

מעבדות F5 Labs חושפות כי ישראל הייתה היעד המוביל בעולם להתקפות סייבר ברבעון השלישי של 2020. על פי דוח הגנת היישומים לשנת 2020 (2020 Application Protection Report) לאחריה נרשמו ארה"ב, רוסיה והודו (גרף 1).

הדוח מבוסס על ניתוח מפורט של נתוני מלכודות דבש (honeypots) שנאספו מאמצע יולי עד אמצע אוקטובר 2020. מלכודות דבש מחקות מטרות של תוקפים ומאפשרות לחוקרי האבטחה של F5 Labs לנטר את ההתנהגות של התוקפים. החוקרים השתמשו ברשת מלכודות הדבש הגלובלית של Effluxio, המאפשרת לספק מדגם רחב אודות פעילות זדונית ביותר ממיליון קישורים (logged connections), עשרות אלפי כתובותIP ייחודיות, עשרות אלפי שאילתות1, עשרות מדינות המיוצגות כמטרות וקרוב למאתיים מדינות המוגדרות כמקורות2.

הדוח עוד מעלה כי התעבורה העצומה המרוכזת בנכסים ישראליים, התמקדה בפורטלים ניהוליים של WordPress, בעיקר להתקפות מסוג credential stuffing או brute force. למעשה, 92% מההתקפות כנגד אתרי WordPress, התמקדה בישראל (גרף 2).

ארן אראל, מנהל הפעילות של F5 בישראל, אמר כי: "יש להמשיך לחקור על מנת לקבוע בוודאות האם התוקפים, המחפשים לתקוף אתרי WordPress ישראליים, הם יריבים גיאופוליטיים המעוניינים להשיג דריסת רגל בתוך המדינה, או אם מדובר בשחקנים ללא כל עניין בישראל שמבקשים להפנות את תשומת הלב אליה בצורה שגויה, כמסך עשן, ולמעשה מטרותיהם הינן אחרות".

אראל הוסיף כי: "למרות שישראל היא מדינה מתוחכמת, המחזיקה בכישרונות רבים בקהילת אבטחת הסייבר, ראינו התקפות כנגד logins של WordPress, הנחשבות להתקפות לא מאד מתוחכמות. התקפות אלו הן תזכורת לכך שבכל מקום, אפילו בישראל, יש נקודות תורפה שניתן לנצל על מנת להשיג תביעת רגל, ואנו חייבים לחזק קודם כל את תשתיות אבטחת המידע הבסיסיות ביותר שלנו".

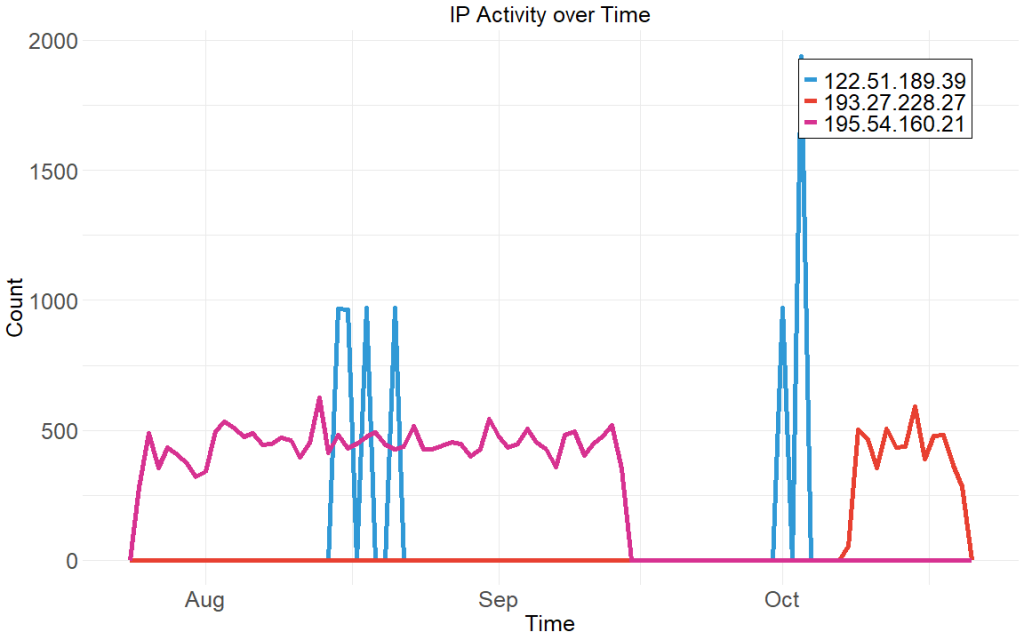

הדוח מציין כי כתובת ה-IP שנצפתה במידה הגבוהה ביותר, היא 195.54.160.21, שכללה פי שלושה יותר קישורים (logged connections) לעומת כתובת ה-IP הבאה הנצפית ביותר. מדובר בכתובת IP זדונית ידועה הקשורה לרשתות סריקה רוסיות. אף אחת מעשר כתובות ה-IP המובילות האחרות בדוח לא התבלטה כנכס זדוני מאושר.

ניתוח היעדים

שני היעדים הבולטים הנם בקשות שרת המתחברות ל-web root עצמו (הנתיב "/"), או קבצי robots.txt. שאר 20 מסלולי התקיפה המובילים בדוח הציגו שילוב של נקודות תורפה ידועות, כגון מספר חולשות של ביצוע קוד מרחוק ב-PHP וחולשה של Apache SOLR, או סריקות אחר פורטלים של אימות ליעדים נפוצים כגון אתרי WordPress.

הדוח מעלה כי רבות מהחולשות הידועות היו כנגד התקני IoT כמו נתבים ומצלמות אבטחה. האחרון מבין 20 היעדים המובילים היה סריקות אחר favicons, המשקף את השימוש הגובר ב-favicons להזרקת קוד זדוני. אמנם זה נפוץ ביותר כנגד אתרי WordPress3, אך ב-2020 Magecart שחקני האיום השתמשו ב-favicons כדי להזריק סקריפטים כחלק מהמגמה ההולכת וגוברת של התקפות formjacking4.

מהו תזמון ההתקפות?

כמה כתובות IP של תוקפים נוטות להיות "פטפטניות", ומריצות התקפות נגד מטרות ברציפות במשך שבועות בכל פעם (גרף 3). אחרות נוטות לצאת לקמפיינים קצרים וממוקדים. מומחי F5 Labs מצאו כי כתובות ה-IP שהיו בהן פרצי פעילות קצרים וממוקדים, נטו למספר רב של יעדים, ואילו מקורות ההתקפה שנטו להיות הדרגתיים יותר לאורך זמן נטו למספר קטן של יעדים.

סנדר וינברג, מומחה מחקר האיומים ב-F5 Labs אמר כי: "מהנתונים אנו יכולים להסיק טנטטיבית שככל שההתקפות נעשות ממוקדות יותר, התוקפים מודאגים פחות מלהתגלות באמצעות נפח התעבורה בלבד. הדיוק של התעבורה שלהם מספק להם קצת יותר מרחב מבחינת העיתוי ומאפשר להם לחפש יעדים ומערכות ספציפיים כגון נקודות תורפה של IoT או נקודות קצה לא מוגנות של API עבור אותו נפח תעבורה נתון".

[1] This part of the HTTP request is often referred to as the uniform resource identifier (URI), but since URIs are a larger category that include URLs, I use the term ‘path’ here to indicate the resource on the target server to which the attackers or scanners were trying to connect.2 Because attackers commonly use proxies to route attacks, geographical sources of attacks are not reliable and should not be used to draw conclusions without more information. However, even though it is not actionable, it is interesting to see so many territories represented in the source data, since it indicates that attackers are taking the time to route traffic through proxies in a wide range of states, from the autonomous Finnish province of Åland to the Seychelles.

3 https://nvd.nist.gov/vuln/detail/CVE-2019-7411

4 https://www.hackreports.com/hackers-stealing-credit-card-information-favicon-exif-metadata-magecart

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל