הביטחון של מנהלי IT שנפגעו מתוכנות כופר והגישה שהם נוקטים במלחמה מול מתקפות סייבר משתנים באופן משמעותי לעומת מי שלא חוו תקיפות כופר

טכניקות חדשות של תוכנת הכופר Ryuk ממחישות כמה מהר תוקפים מחליפים ציוד

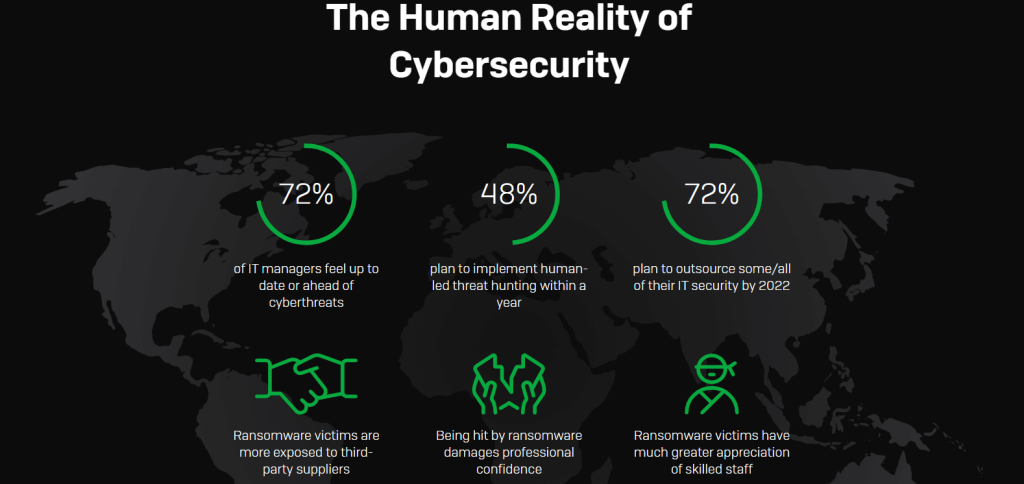

סופוס, מובילה גלובלית באבטחת מידע של הדור הבא, הציגה ממצאים מהסקר הגלובלי "אבטחת סייבר: האתגר האנושי". הסקר מראה כי ארגונים לא ממש מתאוששים לאחר שנפגעו מתוכנות כופר. השינוי המשמעותי ביותר מתרחש בביטחון של מנהלי IT ובגישה שלהם למתקפות סייבר לאחר שהארגון שלהם עבר מתקפת תוכנת כופר. הסקר נערך על ידי Vanson Bourne בקרב 5,000 מקבלי החלטות IT בארגונים המעסיקים בין 100 ל-5,000 עובדים ב- 26 מדינות.

מהסקר עולה כי מנהלי IT בארגונים שנפגעו מתוכנות כופר הם בעלי סבירות גבוהה פי 3 לחוש "בפיגור משמעותי" בכל הנוגע להבנת איומי סייבר. זאת בהשוואה לקולגות שלהם בארגונים שלא נפגעו (17% אל מול 6%). בנוסף, יותר משליש (35%) מנפגעי מתקפות הכופר אמרו כי גיוס ושימור של מקצועני אבטחת מידע הוא האתגר הגדול ביותר שלהם בכל הנגוע לאבטחת סייבר. זאת בהשוואה ל- 19% מאלה שלא נפגעו.

בכל הנוגע למיקוד באבטחה, הסקר מראה כי קורבנות של תוכנות כופר משקיעים פחות זמן במניעת איומים (42.6%) ויותר זמן בתגובה (27%), וזאת בהשוואה לאלו שלא נפגעו (49% ו- 22% בהשוואה). בכך הם מפנים משאבים מהמאמץ לעצירת איומים להתמודדות עם אירועי אבטחה קיימים.

"ההבדל בהקצאת המשאבים יכול לנבוע מכך שלקורבנות של תוכנות כופר יש מלכתחילה יותר אירועים להתמודד איתם, אבל באותה מידה זה יכול גם להצביע על כך שהם בעלי מודעות גדולה יותר לאופי המורכב ומרובה השלבים של התקפות מתקדמות. לכן הם מעמידים משאבים גדולים יותר לצורך זיהוי ותגובה של אירועים, על מנת לזהות את הסימנים המוקדמים ביותר לכך שהתקפה מתרגשת עליהם", אמר צ'סטר ווישנייבסקי, חוקר אבטחה ראשי בסופוס.

העובדה כי התוקפים שמאחורי תוכנות הכופר ממשיכים לפתח את הטקטיקות, הטכניקות והתהליכים שלהם (TTP) מוסיפה ללחץ שיש על צוותי אבטחת מידע, כפי שמתואר במאמר "בתוך מתקפות הסייבר החדשות של Ryuk" הבוחן את ההתקפות האחרונות של תוכנת הכופר Ryuk ואשר התפרסם ב- SophosLabs Uncut. צוותי התגובה לאירועים של סופוס גילו כי התוקפים שמאחורי Ryuk השתמשו בגרסה מעודכנת של כלים לגיטימיים הזמינים לכל, על מנת לפגוע ברשתות ולהפעיל את תוכנת הכופר. באופן חריג, התוקפים התקדמו במהירות גדולה: תוך 3 עד 7 שעות מהרגע בו עובד פתח קובץ זדוני שצורף להודעת פישינג, התוקפים כבר ביצעו סיור מודיעיני ברשת. תוך 24 שעות לתוקפים כבר הייתה גישה ל- domain controller והם היו ערוכים ומוכנים להשיק את Ryuk.

"המחקר שלנו לגבי מתקפות הכופר האחרונות של Ryuk ממחיש עם מה צריכים צוותי האבטחה להתמודד. אנשי אבטחת IT צריכים להיות עירניים 24 שעות ביממה, 7 ימים בשבוע, ולהכיר ולהבין את מודיעין האיומים העדכני ביותר לגבי כלים והתנהגויות של תוקפים. ממצאי הסקר מדגימים היטב את ההשפעה שיש לדרישות הכמעט בלתי אפשריות האלה. בין היתר, מצאנו כי הביטחון במודעות האישית שלהם לאיומי סייבר ירד משמעותית אצל אלה שנפגעו מתוכנות כופר. עם זאת, נראה שהניסיון שלהם בתוכנות כופר הגביר את החשיבות שהם מעניקים לעבודה של מקצועני אבטחת סייבר מיומנים, וכן העצים את הדחיפות שלהם להפעיל ציד איומים, כדי להבין ולזהות את התנהגות התוקפים העדכנית ביותר", אמר ווישנייבסקי. "לא משנה מהן הסיבות, ברור כי בכל הנוגע לאבטחת מידע, ארגונים לעולם לא יהיו אותו הדבר לאחר שנפגעו מתוכנת כופר".

הדוח המלא "בתוך המתקפות החדשות של תוכנת הכופר Ryuk" זמין ב- SophosLabs Uncut.

Additional Resources

- For more information on how to identify that ransomware attackers have you in their sights, read the SophosLabs article Five signs you’re about to be attacked.

- Learn more about ransomware behavior in the Sophos ransomware playbook: How Ransomware Attacks

- Read the latest security and company news on Naked Security and on Sophos News

- Connect with Sophos on Twitter, LinkedIn, Facebook, Spiceworks, and YouTube

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל