מעבדות המחקר של פורסקאוט (Forescout Research Labs) ו-JFrog Security Research חשפו קבוצה של 14 פגיעויות חדשות (0-day) בסיפריית התוכנה (Stack) TCP/IP NicheStack, קבוצת חולשות אלו זכתה לשם INFRA:HALT. החולשות החדשות עלולות לאפשר לתוקפים הפעלת קוד מרחוק (RCE), מניעת שירות (DoS), הזלגת מידע, הרעלת מטמון DNS (DNS cache poisoning) והתקפות TCP נוספות.

NicheStack TCP/IP Stack נמצאת בשימוש נרחב בעולמות הטכנולוגיה התפעולית (Operational Technology), ומכאן, במגזרים רגישים במיוחד כגון סביבת התשתיות הקריטיות. בפורסקאוט מעריכים כי יצרני OT גדולים ורבים חשופים לפגיעויות אלו.

מעבדות המחקר של פורסקאוט ושל JFrog מחויבות לתמוך בספקים ולסייע להם לזהות מוצרים המושפעים מסט החולשות שהתגלו (פורסקאוט משתפת כלי עזר לזיהוי כקוד פתוח), וכן לשתף את הממצאים עם קהילת אבטחת המידע. חולשות אלו יכולות להוביל לסיכון רשתי גבוה ולחשיפה של תשתיות בתחום האנרגיה והתעשייה. זאת, כאשר ברקע התקופה מתרחשות בעולם התקפות נרחבות על מערכות OT המוטמעות בתשתיות גלובליות, צנרת גז ונפט ושרשראות אספקה בשירותי הבריאות.

INFRA:HALT מהווה דוגמה נוספת לבעיות הקיימות בסיפריות ה-TCP/IP אשר פורסקאוט הציפה במסגרת פרויקט Memoria. הטבלה בהמשך מציגה בפירוט את סט החולשות החדשות המשפיעות על כלל גרסאות NicheStack TCP/IP Stack הקודמות לגרסה 4.3 (האחרונה בעת פרסום המחקר). השורות צבועות על פי ציון ה- CVSS: צהוב מסמן רמת סיכון בינונית או גבוהה, ואדום מסמן רמת סיכון קריטית.

| CVE ID | Vendor ID | Description | Affected component | Potential Impact | CVSSv3.1 Score | |

| 2020-25928 | HCCSEC-000010 | The routine for parsing DNS responses does not check the "response data length" field of individual DNS answers, which may cause OOB-R/W. | DNSv4 | RCE | 9.8 | |

| 2021-31226 | HCCSEC-000003 | A heap buffer overflow exists in the code that parses the HTTP POST request due to lack of size validation. | HTTP | RCE | 9.1 | |

| 2020-25767 | HCCSEC-000007 | The routine for parsing DNS domain names does not check whether a compression pointer points within the bounds of a packet, which leads to OOB-R. | DNSv4 | DoS Infoleak | 7.5 | |

| 2020-25927 | HCCSEC-000009 | The routine for parsing DNS responses does not check whether the number of queries/responses specified in the packet header corresponds to the query/response data available in the DNS packet, leading to OOB-R. | DNSv4 | DoS | 8.2 | |

| 2021-31227 | HCCSEC-000004 | A heap buffer overflow exists in the code that parses the HTTP POST request due to an incorrect signed integer comparison. | HTTP | DoS | 7.5 | |

| 2021-31400 | HCCSEC-000014 | The TCP out of band urgent data processing function would invoke a panic function if the pointer to the end of the out of band urgent data points out of the TCP segment's data. If the panic function hadn't a trap invocation removed it will result in an infite loop and therefore a DoS (continuous loop or a device reset). | TCP | DoS | 7.5 | |

| 2021-31401 | HCCSEC-000015 | The TCP header processing code doesn't sanitize the length of the IP length (header + data). With a crafted IP packet an integer overflow would occur whenever the length of the IP data is calculated by subtracting the length of the header from the length of the total IP packet. | TCP | App-dependent | 7.5 | |

| 2020-35683 | HCCSEC-000011 | The code that parses ICMP packets relies on an unchecked value of the IP payload size (extracted from the IP header) to compute the ICMP checksum. When the IP payload size is set to be smaller than the size of the IP header, the ICMP checksum computation function may read out of bounds. | ICMP | DoS | 7.5 | |

| 2020-35684 | HCCSEC-000012 | The code that parses TCP packets relies on an unchecked value of the IP payload size (extracted from the IP header) to compute the length of the TCP payload within the TCP checksum computation function. When the IP payload size is set to be smaller than the size of the IP header, the TCP checksum computation function may read out of bounds. A low-impact write-out-of-bounds is also possible. | TCP | DoS | 7.5 | |

| 2020-35685 | HCCSEC-000013 | TCP ISNs are generated in a predictable manner. | TCP | TCP spoofing | 7.5 | |

| 2021-27565 | HCCSEC-000017 | Whenever an unknown HTTP request is received, a panic is invoked. | HTTP | DoS | 7.5 | |

| 2021-36762 | HCCSEC-000016 | The TFTP packet processing function doesn't ensure that a filename is null-terminated, therefore a subsequent call to strlen() upon the file name might read out of bounds of the protocol packet buffer. | TFTP | DoS | 7.5 | |

| 2020-25926 | HCCSEC-000005 HCCSEC-000008 | The DNS client does not set sufficiently random transaction IDs. | DNSv4 | DNS cache poisoning | 4 | |

| 2021-31228 | HCCSEC-000006 | Attackers can predict the source port of DNS queries to send forged DNS response packets that will be accepted as valid answers to the DNS client's request. | DNSv4 | DNS cache poisoning | 4 | |

היקף ההשפעה

ספריית NicheStack TCP/IP פותחה במקור על ידי InterNiche Technologies, אשר נרכשה על ידי HCC Embedded ב-2016. בשני העשורים האחרונים, ספרייה זו הופצה על ידי OEM בגרסאות שונות, כגון STMicroelectronics, Freescale (NXP), Altera (Intel) ו-Altera (Intel) לטובת שימוש במספר מערכות הפעלה בזמן אמת ((RTOS או לחילופין במסגרת RTOS בשם NicheTask של חברת InterNiche עצמה.

מאתגר מאוד להבין היכן נמצא הקוד הפגיע. בפורסקאוט ניסו להעריך את היקף ההשפעה של INFRA:HALT בהתבסס על הממצאים שנאספו במהלך המחקר, זאת תוך שימוש בשלושה מקורות עיקריים:

1. רשימת לקוחות של InterNiche המופיעה באתר (הקודם) הכוללת את רוב חברות האוטומציה התעשייתית המובילות בעולם. מלבד אלו, האתר מציין כ-200 יצרנים שונים.

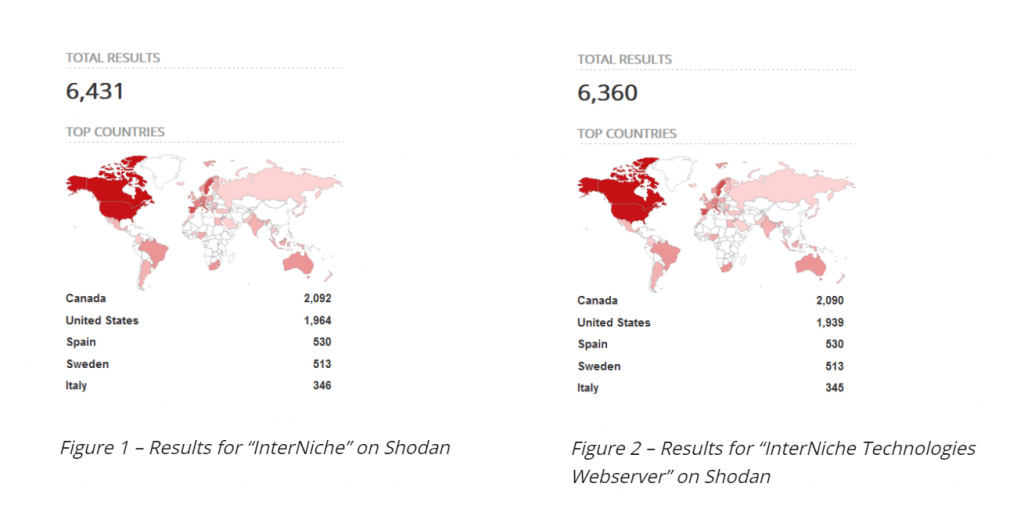

2. Shodan (מנוע-חיפוש לרכיבים מחוברי Internet) – זוהו יותר מ- 6,400 מופעים של מכשירים המריצים NicheStack. מתוכם רוב המכשירים מריצים שרת HTTP, בעוד היתר מריצים בעיקר שרתי FTP ו-SSH.

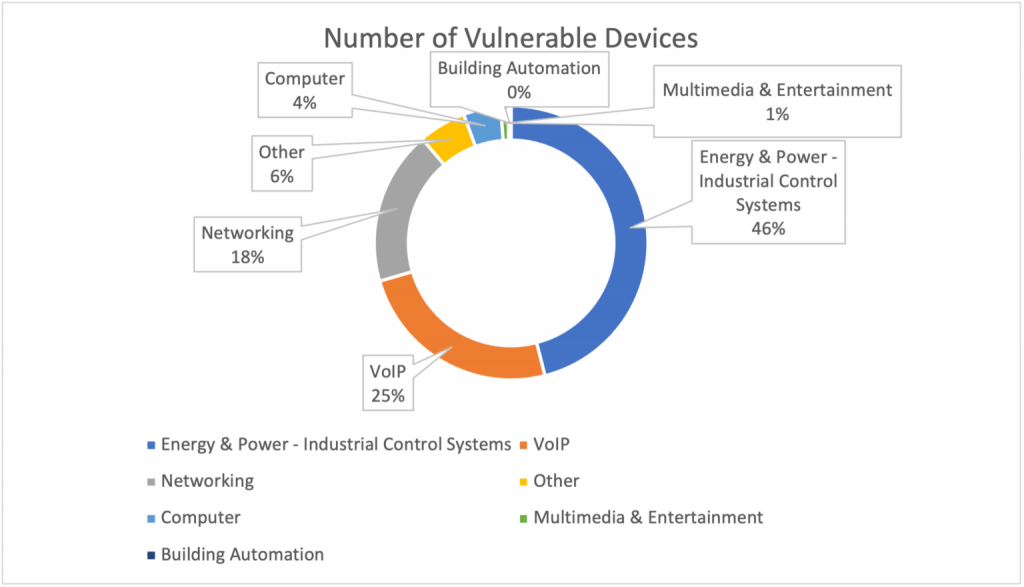

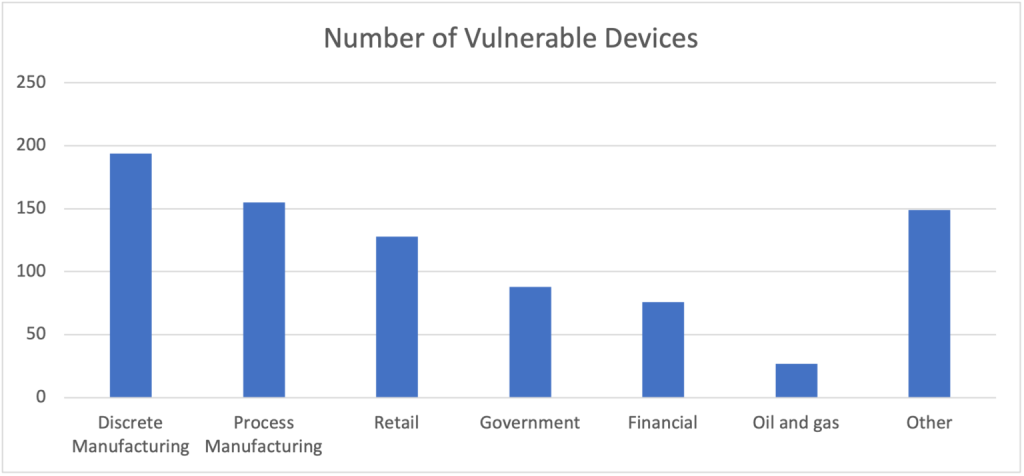

3. בתשאול מכשירים דומים ב- Forescout Device Cloud נמצאו יותר מ- 2,500 מופעים של מכשירים פגיעים של 21 יצרנים שונים. ענן המכשירים (Device Cloud) הוא בסיס הידע הגדול בעולם, המכיל טביעות אצבע של יותר

מ-13 מיליון מכשירים. ממצא נוסף חושף כי התעשייה המושפעת ביותר היא תעשיית הייצור (Process Manufacturing), ולאחר מכן תעשיית הקמעונאות וייצור הרכיבים.

דרכי התמודדות והמלצות למזעור הפגיעות

הגנה מלאה כנגד חולשות INFRA:HALT דורשת עדכון של אותם מכשירים המריצים גרסאות פגיעות של NicheStack. חברת HCC Embedded פרסמה עדכונים רשמיים, וספקי מכשירים המשתמשים בסיפרייה זו צריכים לספק עדכונים משלהם ללקוחות.

עדכון מכשירי OT הוא אתגר משמעותי כתוצאה מאופי הפעילות הרציף שלהם, ולכן בפורסקאוט ממליצים על אסטרטגיית המזעור הבאה:

- NicheStack. מעבדות המחקר של פורסקאוט פרסמו קוד פתוח המשתמש בטביעות אצבע כדי לזהות מכשירים כאלה. הקוד מעודכן באופן קבוע עם חתימות חדשות העולות במחקר. פורסקאוט גם פרסמה תבנית מדיניות אבטחה (Security Policy Template) מעודכנת עבור eyeSight לטובת זיהוי מכשירים המריצים את הסיפרייה הפגיעה.

- network segmentation). זאת, כדי למזער את הסיכון הנובע ממכשירים פגיעים. יש להגביל ערוצי תקשורת חיצוניים ולבודד מכשירים פגיעים באזורים אם לא ניתן לעדכן אותם, או עד אשר יעודכנו.

פרצות 0-day. יש לחסום תעבורה חריגה, או לפחות להתריע על קיומה למפעילי הרשת.

| CVE | Affected component | Mitigation Recommendation |

| 2020-25928 2020-25767 2020-25927 2021-31228 2020-25926 | DNSv4 client | Disable the DNSv4 client if not needed, or block DNSv4 traffic. Because there are several vulnerabilities that facilitate DNS spoofing attacks, using internal DNS servers may be not sufficient (attackers may be able to hijack the request-response matching). |

| 2021-27565 2021-31226 2021-31227 | HTTP | Disable HTTP if not needed, or whitelist HTTP connections. |

| 2021-31400 2021-31401 2020-35684 2020-35685 | TCP | For CVE-2021-31400, CVE-2021-31401, and CVE-2020-35684, monitor traffic for malformed IPv4/TCP packets and block them. E.g., having a vulnerable device behind a properly configured firewall should be sufficient. For CVE-2020-35685, we suggest using recommendations we outlined in our NUMBER:JACK report, whenever it is feasible. |

| 2020-35683 | ICMPv4 | Monitor traffic for malformed ICPMv4 packets and block them. |

האתגר של פרסום פגיעויות בשרשרת האספקה

בספטמבר 2020, פורסקאוט ו-JFrog יצרו קשר עם HCC Embedded כדי להודיע לה על סדרת פגיעויות קריטיות שנמצאו בספריית ה- TCP/IP NicheStack, כחלק מפרויקט Memoria. דיווח על חולשות, במיוחד בתרחישים של פגיעות בשרשרת האספקה, הוא תהליך מורכב הדורש מאמץ משמעותי בין מספר גורמים. כחלק מהתהליך פורסקאוט ו-JFrog פנו למספר גופי תיאום, ביניהם: מערך הסייבר הלאומי (Israel National Cyber Directorate) הנמצא בשלבי מיסוד שיתוף פעולה מחקרי עם פורסקאוט, מערך ה- CERT Coordination Center האמריקאי, BSI – הסוכנות הפדרלית הגרמנית לאבטחת סייבר, וכן ICS-CERT – צוות מוכנות חירום למחשבים בממשל האמריקני.

לאחר תקופה ארוכה של דיונים, תאריך הפרסום נקבע ל-4 באוגוסט, אבל עדיין ישנם ספקים רבים שלא אישרו או דחו את היותם פגיעים.

פורסקאוט ו-JFrog מתכננות לשתף פעולה עם הספקים שהושפעו מהחולשות, לסייע להם לזהות מוצרים פגיעים, לבנות דרכי תגובה ופעולה, ורק אז לפרסם את רשימת הספקים והמודלים הפגיעים, זאת לצד דוח טכני מפורט של המחקר. הליך אחראי זה לפרסום חולשות מבטיח כי כל הגורמים בקהילה מקבלים את המידע המקיף ביותר ואת הזמן המתאים כדי להיערך בהתאם.

Device Functions running NicheStack (source: Forescout Device Cloud)

Figure 4 – Devices running NicheStack in each vertical

כיצד Forescout יכולה לסייע?

פתרון eyeSight עושה שימוש בתבניות מדיניות אבטחה (Security Policy Template) כדי לזהות מכשירים פגיעים ברשת (גרסה חדשה של SPT הכוללת את INFRA:HALT ניתן להוריד כאן). המכשירים התואמים למדיניות נסרקים באמצעות טכניקות active ו-passive בחמישה פרוטוקולים (HTTP, TCP, ICMP,TELNET וכן DHCP), ומשוייכים לקטגוריה המתאימה לפי רמת וודאות הזיהוי.

לבסוף eyeSegment מספק מיפוי של ערוצי התקשורת הקיימים ברשת, זאת כדי לזהות תקשורת בלתי רצויה ולאכוף בקרת סגמנטציה מתאימה. ברגע שהמכשירים הפגיעים זוהו, ניתן לשייך אותם לקבוצות לוגיות על מנת להפחית את התקשורת רק לאלו המורשות אליהם ומהם, ובכך להגביל את הסיכון לפגיעה וגם את היקף הנזק במקרה והיא מתרחשת.

IT News פורטל המחשוב העסקי וההייטק של ישראל

IT News פורטל המחשוב העסקי וההייטק של ישראל